-

x-crack

一个功能强大且灵活的弱口令扫描工具,使用Go语言开发,支持多种协议的爆破攻击。🌟特性🚀高性能:优化的限速器和双重并发控制机制,支持高效稳定的大规模扫描🔧多协议支持:SSH,FTP,Telnet,MySQL,PostgreSQL,Redis,MongoDB,HTTP/HTTPS,SMB,VNC,SNMP,IMAP,POP3,SMTP等16种协议📝灵活配置:支持YAML配置文件、命令行参数等多种配置方… -

ShadowMeld

.ShadowMeld🕶️StealthyShellcodeEmbedding&CarrierLoaderGeneratorATauri+Rusttooltohidepayloadsinmediafilesandgenerateundetectableloaders.---##1.1🔍项目概述ShadowMeld是一个针对安全研究者的隐蔽数据嵌入工具,可将二进制载荷(如Shellcode)无缝注入… -

appsx

appsx是一款自动化信息收集|敏感信息识别|未授权漏洞扫描|指纹识别|常见漏洞扫描工具前言在WEB渗透测试中,经常需要收集前端js文件中的信息,比如提取API信息|URL信息|敏感信息等。appsx工具的核心理念就是把这一过程自动化,能够提升渗透测试的效率。功能爬虫提供普通模式和headless模式支持自动爬取js|html|php|asp等页面支持自动识别webpack打包的js文件支持下载爬… -

Sentry-Hawk

介绍📖本平台的核心思路是从攻击者视角出发,对企业的网络资产进行全面、深入的审视与管理。通过自动化手段,实现对网络空间的快速测绘,精准识别资产,将资产、漏洞、任务等进行统一管理,以便企业安全团队能够清晰、直观地了解网络安全状态,并迅速做出响应。旨在改变传统安全防护的被动局面,主动出击,提前发现并解决可能被攻击者利用的安全问题,最大程度降低企业网络安全风险。前端地址https://github.com… -

Kurust - 安全研究人员的智能助手

Kurust-安全研究人员的智能助手一、📋项目概述🔧Kurust是一款专注网络安全研究的全栈式工具平台,通过创新性的Tauri框架(Vue3+Rust)组合,为白帽子黑客和安全研究者提供:🚀高性能执行环境🔄无缝化工具集成🧠智能化安全分析B[PiniaStore]\nB-->C[ElementPlus]\nC-->D[WebTerminal]\nend\n\nsubgraph后端架构\nF[Rust… -

Docker AWVS

DockerAWVSDockerawvsversionmanuallycreatedbasedonPwn3rzslicenseandUbuntu18.04Latestversion:AWVSv25.1.250204093Usage:dockerpull0xgkd/awvsdockerrun-it-d-p13443:34430xgkd/awvsLoginCredentials:username:ad… -

ReportGenX渗透测试报告生成工具

简介ReportGenX是一个专门用于生成安全评估报告的自动化工具。适用于渗透测试人员、安全评估工程师等进行安全评估报告的快速生成,可大幅提高工作效率。基于Coderrrr-400师傅项目二开,也是PyQt6+chatgpt练手项目。功能特点它具有以下主要特点:自动化报告生成支持漏洞信息和ICP备案信息的批量导入自动根据模板生成规范化的Word文档报告支持漏洞复现的多图文描述智能数据处理根据域名自… -

漏洞赏金工具

?️漏洞赏金工具v1.0?项目简介漏洞赏金工具是一款专为安全研究人员和白帽子黑客设计的图形化渗透测试工具集。它集成了多个常用的安全测试工具,提供了直观的用户界面,让漏洞挖掘变得更加简单和高效。?️功能演示主界面✨主要特性?美观的图形界面支持多种主题切换(超级英雄风、赛博朋克、暗黑模式等)实时日志输出展示简洁直观的工具选择界面?... -

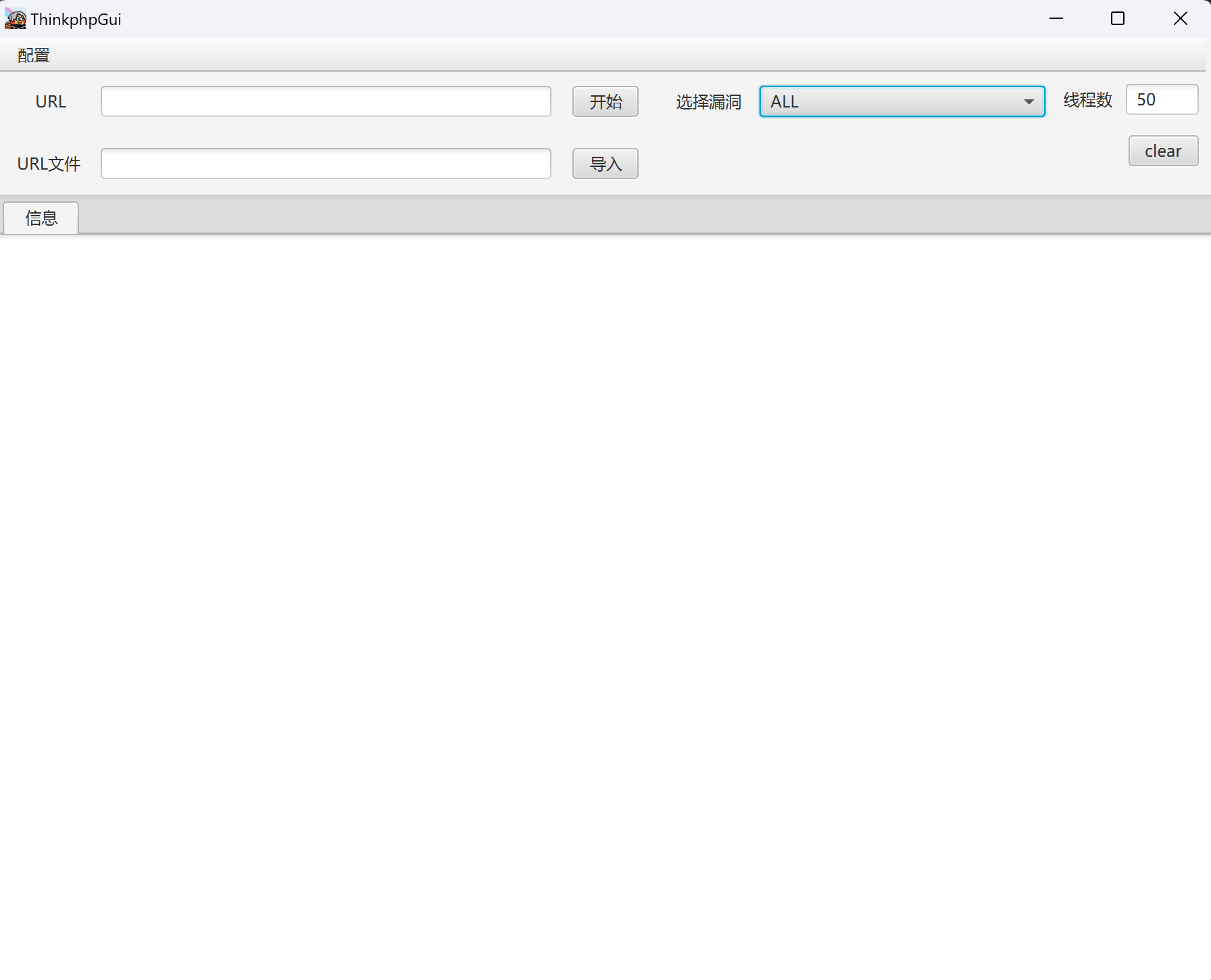

ThinkPHPKiller

ThinkPHP漏洞扫描工具漏洞范围:Tp2RCETp3LogRCETp5数据库信息泄露Tp5文件包含Tp5PHPSESSID文件包含RCETp5sql注入TpCVE-2018-20062TpCVE-2019-9082TpCVE-2022-25481Tp6Lang文件包含RCETp日志泄露java... -

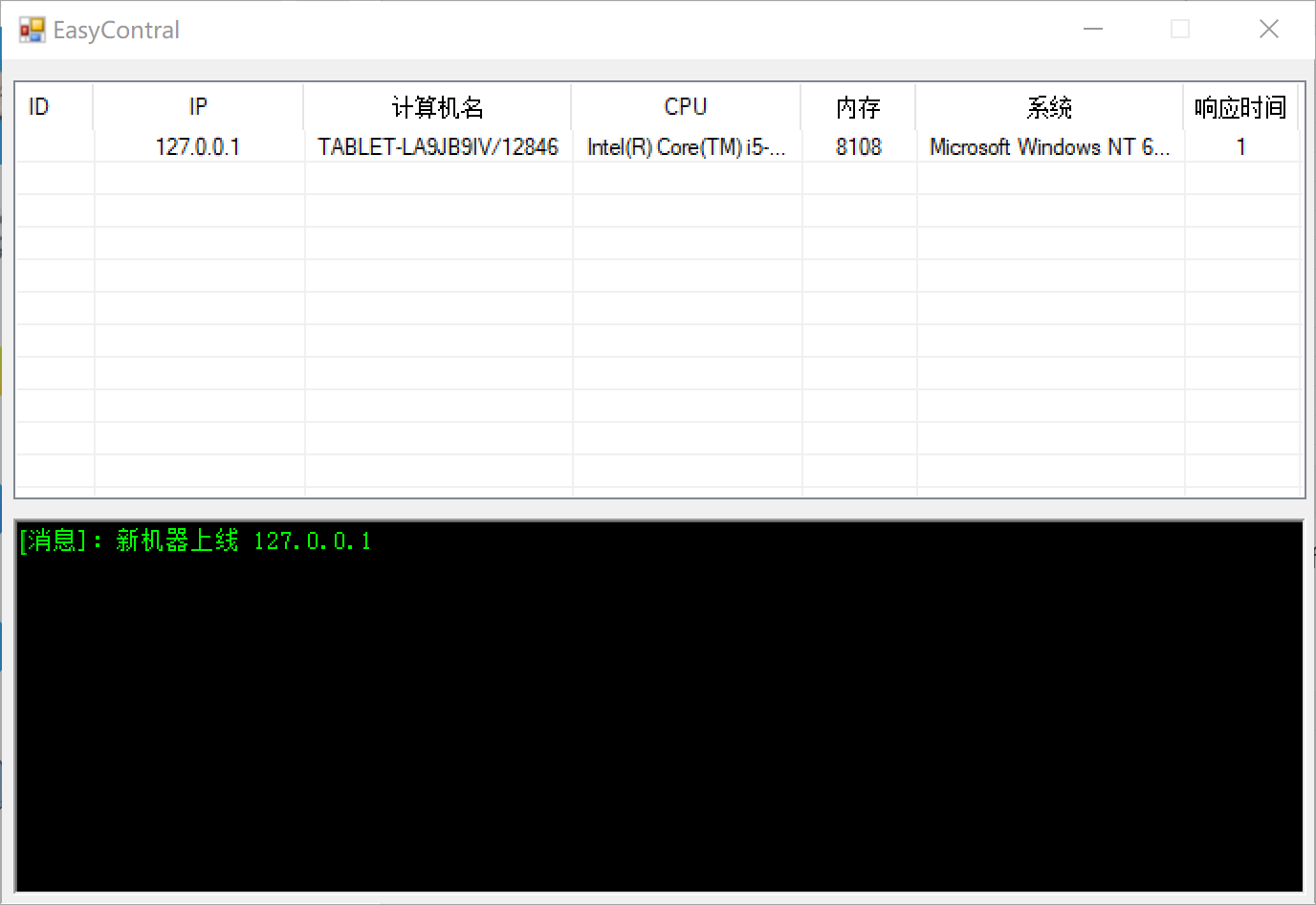

EasyContral

C#编写的基于HTTP的远程控制程序项目中EasyContral为被控端程序EasyContral_Server为控制端程序请自行编译修改被控端程序如果你有任何问题或反馈程序问题请提交Issues##声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!水平不高,纯...