w13scan:一款插件化基于流量分析的被动扫描器

w13scan介绍

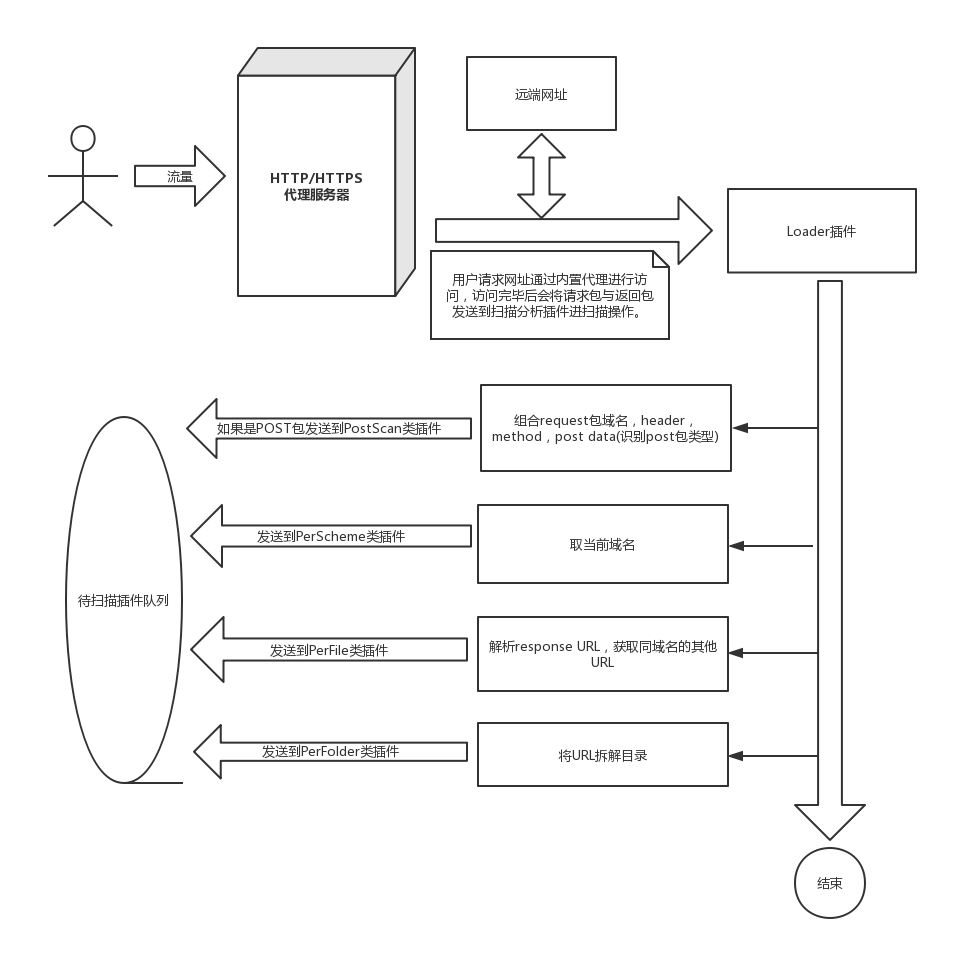

w13scan是一款插件化基于流量分析的扫描器,通过编写插件它会从访问流量中自动扫描,基于Python3。

w13scan安装与使用

安装

- git clone https://github.com/boy-hack/w13scan & cd w13scan

- pip3 install -r requirements.txt

- python3 main.py

配置

Https支持

设置代理服务器(默认127.0.0.1:7778)后,访问http://w13scan.ca下载根证书并信任它。

相关配置

config.py保存了扫描器使用的各种配置,按照注释修改即可。

w13scan含检测插件

- PerFile (每个文件 )

- 序列化参数分析

- asp代码执行

- php代码执行

- 系统命令执行

- cors检测

- 目录穿越

- 模板表达式注入

- js敏感文件探测

- jsonp探测

- 通用敏感文件探测

- php真实路径检测

- 重定向插件

- sql注入 (布尔盲注,基于报错,基于时间)

- 被动子域名搜索

- xpath 注入

- xss注入

- crlf注入

- cookie控制插件

- PerFolder (每个目录)

- 基于目录备份文件扫描

- 目录遍历

- 敏感文件扫描

- .idea 工作目录解析

- phpinfo探测解析

- git svn bzr hg泄漏

- Sftp探测

- WEB编辑器探测

- PerScheme (每个域名)

- 基于域名备份文件

- Linux通用敏感文件扫描

- 目录穿越扫描

- dz xss探测

- 错误页面信息泄漏

- flash xss探测

- iis解析漏洞

- java web目录探测

- 敏感目录探测

- wordpress 备份文件

- PostScan (支持POST插件)

- php代码执行

- 命令执行

- 目录穿越

- sql 基于布尔类型注入

- sql 报错注入

- sql 时间注入

- xss 注入

其他插件

- 被动子域名搜索

- 被动E-mail,Phone等信息搜索