-

DeadPotato

DeadPotato是Potato漏洞家族中的一款Windows特权提升实用程序,利用SeImpersonate权限获取SYSTEM特权。此脚本由BeichenDream根据原始GodPotato源代码定制而成。 -

CVE-2024-26229-BOF

CVE-2024-26229BeaconObjectFilesBeaconObjectFile(BOF)implementationsfromNVISOofCVE-2024-26229forCobaltStrikeandBruteRatel.Compilewith:gcc-cCVE-2024-26229-bof.c-oCVE-2024-26229-bof.oThisvulnerabilitywas… -

Local Privilege Escalation via AppX RPC coercion

ThistoolleveragesavulnerabilityIdiscoveredinWindows10/11affectingtheAppXMS-RPCinterface.Specifically,thisaffectstheAppXDeploymentService'sAppXDeploymentServer.dllwhichexposesaLocalRPCinterfacebydefaul… -

SigmaPotato

ThisgaudyrepositoryisaderivativeoftheGodPotatoproject,aimingtoenhancetheoriginalwork'sfunctionalityanduser-friendliness.Withmybread-and-buttergenerallybeingPowerShellimplementationandvisualformatting,… -

CVE-2024-1086

CVE-2024-1086UniversallocalprivilegeescalationProof-of-ConceptexploitforCVE-2024-1086,workingonmostLinuxkernelsbetweenv5.14andv6.6,includingDebian,Ubuntu,andKernelCTF.Thesuccessrateis99.4%inKernelCTFi… -

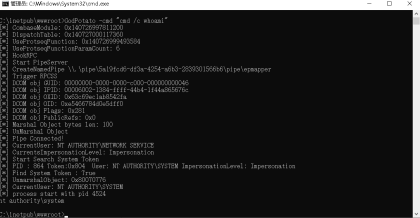

GodPotato

BasedonthehistoryofPotatoprivilegeescalationfor6years,fromthebeginningofRottenPotatototheendofJuicyPotatoNG,IdiscoveredanewtechnologybyresearchingDCOM,whichenablesprivilegeescalationinWindows2012-Wind… -

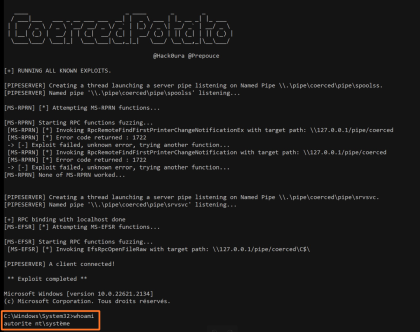

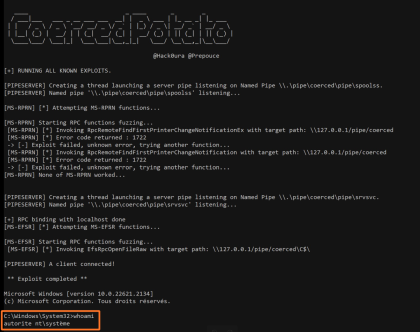

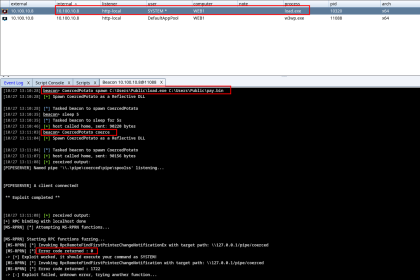

Coerced potato

FromPatate(LOCAL/NETWORKSERVICE)toSYSTEMbyabusing SeImpersonatePrivilege onWindows10,Windows11andServer2022.Formoreinformation: https://blog.hackvens.fr/articles/CoercedPotato.html … -

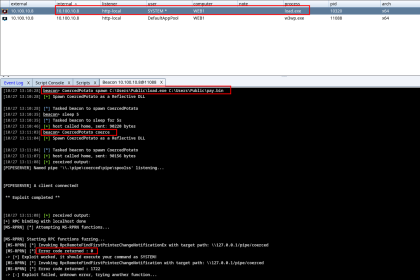

Coerced Potato Reflective DLL

CoercedPotatoReflectiveDLLPrivilegeescalationfromNTServicetoSYSTEMusingSeImpersonateTokenprivilegeandMS-RPRNfunctions.Heavilybasedon https://github.com/Prepouce/CoercedPotatoReflectiveLoaderfrom&… -

Windows potato to privesc

FromPatate(LOCAL/NETWORKSERVICE)toSYSTEMbyabusingSeImpersonatePrivilege onWindows10,Windows11andServer2022.Formoreinformation: https://blog.hackvens.fr/articles/CoercedPotato.html … -

Reflective DLL to privesc from NT Service to SYSTEM using SeImpersonateToken privilege

CoercedPotatoReflectiveDLL PrivilegeescalationfromNTServicetoSYSTEMusingSeImpersonateTokenprivilegeandMS-RPRNfunctions.Heavilybasedon https://github.com/Prepouce/CoercedPotatoReflectiveLoade…