- 最新文章

-

向日葵、todesk临时密码,安全密码读取工具

思路来自yangliukk师傅:https://github.com/yangliukk/FindToDeskPass搞了一下cmd版本的自动化提取免责声明:本工具仅供安全研究与学习之用,禁止用于任何非法活动。如用于其他用途,由使用者承担全部法律及连带责任,与工具作者无关。最新版todesk最新版向日葵 -

CSharp混淆器

CSharpObfuscatorprotectsyour.NETapplicationcodethroughobfuscationtransforms,whilemaintainingdebuggingabilitiesforqualityassurancetesting.ThisismadepossiblebytheRoslynopensourceproject.FeaturesRenaming… -

scaninfo

开源、轻量、快速、跨平台的红队内外网打点扫描器注意的点漏洞扫描的时候有时候最后几个任务会卡住,是因为ftp爆破模块,这个fscan也一样目前没有好的解决办法,后续更新.先阶段可以-eq21跳过ftp,或者control+c主动停止不影响结果保存。有时候扫外网的全端口会漏掉端口可以使用-n指定线程为500,400,默认为900.网络好的话900-... -

Qscan一个比Fscan更快,且免杀的内网扫描器

Qscan一个比Fscan更快,且免杀的内网扫描器特点更快的扫描速度,同端口数下速度对比:QScanFScan免杀漏洞扫描MS17010检测使用参数optionalarguments:-h,--helpshowthishelpmessageandexit-t,--target指定探测对象:.... -

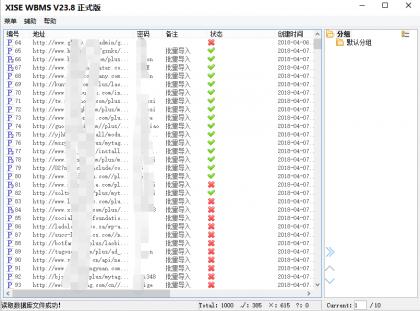

Exp-Tools一款集成高危漏洞exp的实用性工具

本工具仅供安全测试人员运用于授权测试,禁止用于未授权测试,违者责任自负。简介该工具使用了ExpDemo-JavaFX项目,保留了核心的数据包请求接口,使用jdk1.8环境开发。目前编写了oa、设备、框架、产品等多个系列,对相关漏洞进行复现和分析,极力避免exp的误报和有效性。截止到目前为止,已实现了用友、泛微、蓝凌、万户、帆软报表、致远、通达、红帆... -

TakaShellcodeLoader

支持bypassAV/EDR360火绒WindowsDefenderShellcodeLoader -

BurpFingerPrint

攻击过程中,我们通常会用浏览器访问一些资产,该BurpSuite插件实现被动指纹识别+网站提取链接+OA爆破,可帮助我们发现更多资产。功能如下下述功能会在2024年5月底完成,如果有更好的建议都可以提,然后再麻烦点个Star,创作不易,打造最强指纹识别库和弱口令探测库[X]浏览器被动指纹识别,已集成Ehole指纹识别库[X]提取网站的URL链接和解析JS文件中的URL链接后进行指纹识别[X]开界面… -

BurpAPIFinder

攻防演练过程中,我们通常会用浏览器访问一些资产,但很多未授权/敏感信息/越权隐匿在已访问接口过html、JS文件等,通过该BurpAPIFinder插件我们可以:1、发现通过某接口可以进行未授权/越权获取到所有的账号密码、私钥、凭证2、发现通过某接口可以枚举用户信息、密码修改、用户创建接口3、发现登陆后台网址4、发现在html、JS中泄漏账号密码或者云主机的AccessKey和SecretKey5… -

fscanpppro

fscan的免杀版本增加部分poc增加了扫描网关以确定存活网段的功能免杀效果 -

FscanPlus

FscanPlus这是Fscan的功能完善、增强、定制版本。版本说明现基于fscan最新版1.8.4修改。修改说明基于ntlmssp提升对Windows操作系统版本识别能力更新2024年9月11日v1.0基于ntlmssp提升对Windows操作系统版本识别能力