- 最新文章

-

FLYsecAgent

这是一个基于大语言模型和MCP(Model-Controller-Plugin)和Rag架构的网络安全智能助手项目。它旨在通过自然语言交互,帮助用户执行渗透测试任务、查询安全信息、分析流量包等。功能特性自然语言交互:用户可以通过自然语言向AI助手提问和下达指令。MCP服务器集成:通过mcp.json配置文件,可以灵活集成和管理多个MCP服务器,扩展助手的能力。工具调用:AI助手能够根据用户请求,调… -

JSSS-Find: 自动化JS提取与漏洞检测工具

更新记录V3.7.5:修复map并发运行过程中的报错问题、优化fuzz报告布局问题V3.7.4:修复解析结果文件bufio.Scanner:tokentoolong缓冲区溢出问题V3.7.3:新增-api参数,自动获取basedir、修复fuzznum参数:批量检测时,每个URL的精简接口数量阈值,超过该值则只对前N个接口进行检测,0表示无限制V3.7.1:优化bugV3.7.0:自定义fuzz规… -

Scan-X

Scan-X是一款基于mitmproxy高效的被动扫描器,专注于快速识别常见Web漏洞,包括SQL注入、越权访问、未授权访问等。通过代理模式自动分析HTTP流量,实现被动扫描,适合大规模资产安全评估与渗透测试场景。https://mp.weixin.qq.com/s/L7WRhOp7hlgA6a3pPZLGhA使用视频:https://mp.weixin.qq.com/s/SyuGvPm6Hx7E… -

1Scan一键渗透扫描器

Wikihttps://github.com/0x7556/1ScanIntroduction1Scan全平台一键渗透扫描器,只需输入目标(IP、URL、CIDR、ip.txt、ipc.txt、ipb.txt、url.txt),即可一键使用多种协议收集信息、网络密码爆破、高危1Day、Nday漏洞探测、一键GetShell等。Usage用法./1scan10.10.1.1./1scan10.10.… -

Kali AI Pentest MCP Tools

工具概述KaliMCP是一个AI渗透工具,旨在简化渗透测试过程。用户可以通过自然语言操作AI执行各种安全测试。MCP功能安全执行系统命令:执行任意Kali系统命令,禁止执行危险命令,如关机/重启/注销/全盘删除。SQL注入检测:集成了sqlmap等工具,方便用户检测SQL注入漏洞,支持自动化扫描和报告生成。端口扫描:集成了Nmap工具,用户可以快速扫描目标主机的开放端口,以识别潜在的安全风险,支持… -

subfinder-x - 新一代子域名爆破工具

工具简介subfinder-x是一款高性能的子域名爆破工具,使用Go语言开发,专为信息收集和渗透测试场景设计。该工具能够快速发现目标域名的子域名,并支持多级子域名扫描、HTTP服务识别和指纹识别等功能。使用方法基本用法参数长参数说明默认值-v--version显示版本信息--u--domain指定目标域名(必需)--d--dict指定字典文件test.txt-fd--fuzz_data设置FUZZ… -

CS-Avoid-killing

CS免杀,包括python版和C版本的(经测试Python打包的方式在win10上存在bug,无法运行,Win7测试无异常V1.0:目前测试可以过Defender/火绒的静杀+动杀,360还没测==不想装360全家桶了,可以自行测试下一步开发计划:V1.5:加入C版本CS免杀(已完成)V1.7:加入Powershell的免杀(已完成)V2.0:开发出UI界面V2.0:开发成在线免杀平台(已完成)P… -

cloudsword

云鉴,让您的公有云环境更安全云鉴CloudSword是一款帮助公有云租户快速发现云上风险、测试云上风险、增强云上防护能力的综合性开源工具。作为一款面向安全人员的工具,云鉴可以帮助租户快速了解当前公有云环境中的资源信息、快速发现当前环境中可能存在的弱点从而方便安全人员进行修补,云鉴还预设了一些防御方法,方便安全人员快速部署从而增强云上的防御能力。全局中文输出,没有使用压力。命令补全提示,方便易于使用… -

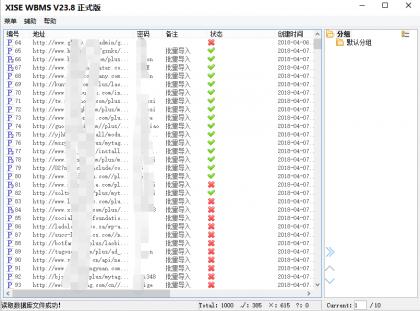

YongYouNcTool

用友NC系列漏洞检测利用工具用友NC系列漏洞检测利用工具,支持一键检测、命令执行回显、文件落地、一键打入内存马、文件读取等免责声明:此工具仅限于安全研究,用户承担因使用此工具而导致的所有法律和相关责任!作者不承担任何法律责任!🕳️目前已集成BshServletrcejsInvokerceDeleteServletcc6反序列化DownloadServletcc6反序列化FileReceiveSer… -

PHP-Bypass_Neo-reGeorg

PHP-Bypass_Neo-reGeorg简体中文 | English本项目是基于Neo-reGeorg进行二次开发,对PHP木马添加了AES加密,修改了请求体和响应体特征,暂时只支持PHP的代理,其他语言的代理正在实现ing修改后请求体和响应体特征:免杀效果:以下为原项目介绍:Neo-reGeorg是一个旨在积极重构reGeorg的项目,目的是:提高可用性,避免特征检测提高tunnel连接安全…