- 最新文章

-

Docker AWVS

DockerAWVSDockerawvsversionmanuallycreatedbasedonPwn3rzslicenseandUbuntu18.04Latestversion:AWVSv25.1.250204093Usage:dockerpull0xgkd/awvsdockerrun-it-d-p13443:34430xgkd/awvsLoginCredentials:username:ad… -

ReportGenX渗透测试报告生成工具

简介ReportGenX是一个专门用于生成安全评估报告的自动化工具。适用于渗透测试人员、安全评估工程师等进行安全评估报告的快速生成,可大幅提高工作效率。基于Coderrrr-400师傅项目二开,也是PyQt6+chatgpt练手项目。功能特点它具有以下主要特点:自动化报告生成支持漏洞信息和ICP备案信息的批量导入自动根据模板生成规范化的Word文档报告支持漏洞复现的多图文描述智能数据处理根据域名自… -

漏洞赏金工具

?️漏洞赏金工具v1.0?项目简介漏洞赏金工具是一款专为安全研究人员和白帽子黑客设计的图形化渗透测试工具集。它集成了多个常用的安全测试工具,提供了直观的用户界面,让漏洞挖掘变得更加简单和高效。?️功能演示主界面✨主要特性?美观的图形界面支持多种主题切换(超级英雄风、赛博朋克、暗黑模式等)实时日志输出展示简洁直观的工具选择界面?... -

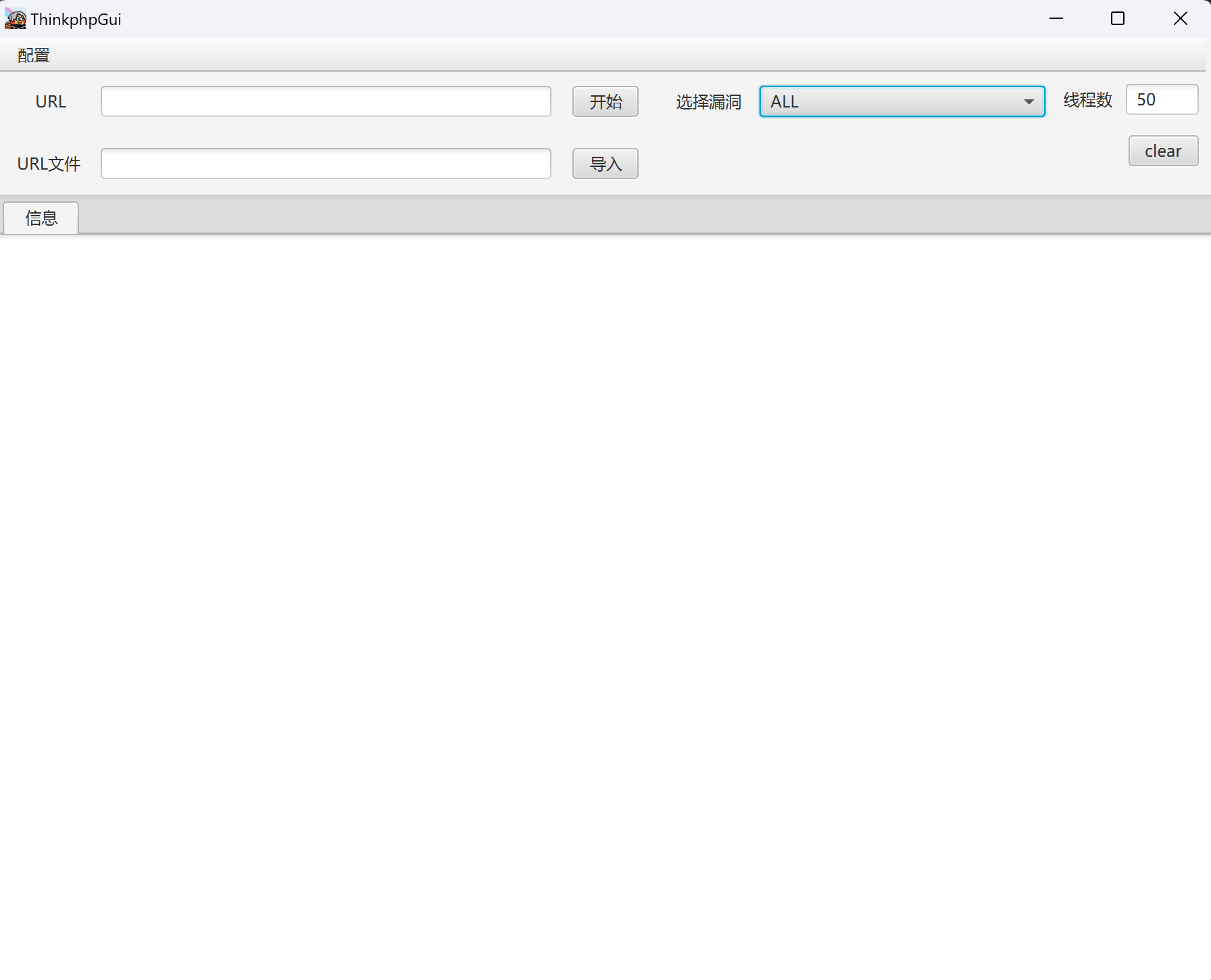

ThinkPHPKiller

ThinkPHP漏洞扫描工具漏洞范围:Tp2RCETp3LogRCETp5数据库信息泄露Tp5文件包含Tp5PHPSESSID文件包含RCETp5sql注入TpCVE-2018-20062TpCVE-2019-9082TpCVE-2022-25481Tp6Lang文件包含RCETp日志泄露java... -

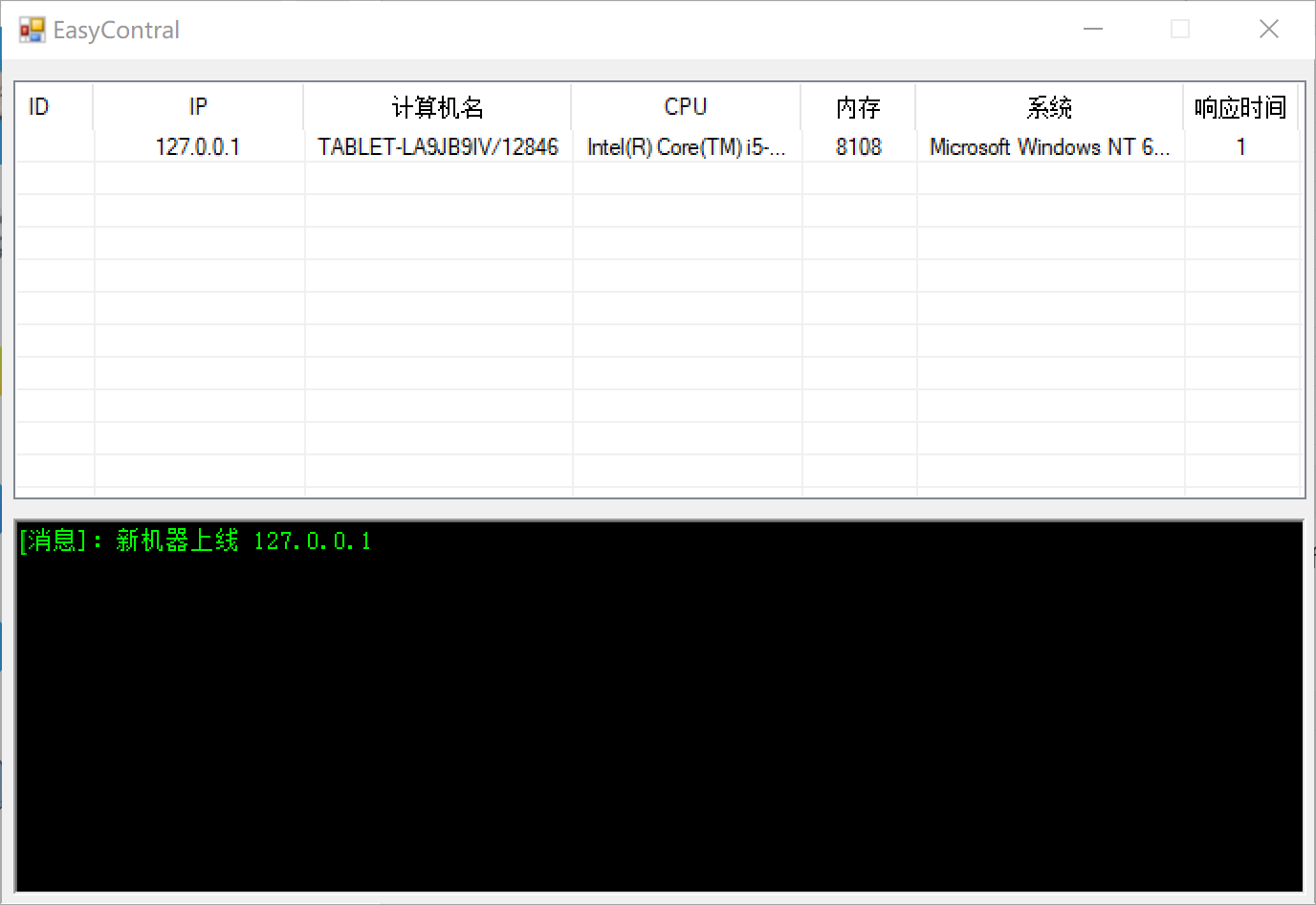

EasyContral

C#编写的基于HTTP的远程控制程序项目中EasyContral为被控端程序EasyContral_Server为控制端程序请自行编译修改被控端程序如果你有任何问题或反馈程序问题请提交Issues##声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!水平不高,纯... -

MaliciousCheck

基于C#.Net的开源应急响应工具///程序测试中///如果你有任何问题或反馈程序问题请提交Issues声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!水平不高,纯萌新面向Google编程借鉴了很多大佬的代码,请自行酌情修改支持平台:Windows&&.N... -

e0e1-wx

0e1-wx简介还在一个个反编译小程序吗?还在自己一个个注入hook吗?还在一个个查看找接口、查找泄露吗?现在有自动化辅助渗透脚本了,自动化辅助反编译、自动化注入hook、自动化查看泄露注:本工具仅用于学习参考,任何事情与作者无关平台限制:windows版本更新2025-4-25版本:2.0去除外部工具调用,所有功能本地化实现方便后续添... -

e0e1-config

功能简介该工具主要用于后渗透方面,包含:firefox、ie和chromium内核浏览器,提取浏览记录、下载记录、书签、cookie、用户密码Windows记事本和Notepad++保存与未保存内容提取向日葵(支持最新版本)获取id、密码、配置信息ToDesk获取id、密码、配置信息Navicat获取数据库连接信息DBeaver获取数据库连接信息FinalShell获取连接信息Xshell和Xft… -

BT_超级工具

蓝队IP封禁工具欢迎使用,如有帮助请给个小星星注意配置文件修改的时候类型的字段不要修改,其他字段可以根据实际情况修改功能介绍支持多种防火墙设备统一管理(H3C,QAX,SXF,山石,K01,DP等)网防K01提供黑名单批量查询、添加、删除功能支持IP规则化、过滤、清洗等功能界面简洁,操作便捷,可以选择性的根据不同的情报源头选择不同边界的设备进行封禁关于产品型号可支持大部分型号,除网防K01外其他产… -

QDoctor年轻人的第一款应急响应工具

年轻人的第一款应急响应工具;)EnglishVersionDocument简介QDoctor(下文中简称QD)是一款非传统意义上的ARK(AntiRootKit)工具。QD既覆盖了传统ARK工具的功能,同时又兼顾了应急响应过程中的常见需求。使用此工具可以极大的提高应急处置的效率、快速定位目标环境中潜在的恶意项目所在位置。QD的日志导出功能可以让普通用户轻松且全面的提取系统各种信息,导入功能则可以让…