- 最新文章

-

BSCAN

bscan的是一款强大、简单、实用、高效的HTTP扫描器。0x01项目简介bscan的前身是WebAliveScan,Github上面的版本已经非常老了但仍然有500+Star,没想到大家对这个项目的关注度这么高。自己私下已经把WebAliveScan迭代了多个版本但是仍然有很多问题无法解决:安装配置复杂、python线程锁导致并发问题等等....,所以干脆就用Golang重写了bscan在如今的… -

TscanPlus

TscanPlus一款综合性网络安全检测和运维工具,旨在快速资产发现、识别、检测,构建基础资产信息库,协助甲方安全团队或者安全运维人员有效侦察和检索资产,发现存在的薄弱点和攻击面。【主要功能】 端口探测、服务识别、URL指纹识别、POC验证、弱口令猜解、目录扫描、域名探测、网络空探等。【辅助功能】 编码解码、加密解密、CS上线、反弹shell、杀软查询、提权辅助、常用命令、字典… -

ARL(Asset Reconnaissance Lighthouse)资产侦察灯塔系统

ARL(资产侦察灯塔)资产探测灯塔系统旨在快速探测与目标关联的互联网资产,构建基础资产信息库。协助甲方安全团队或者渗透测试人员有效探测和搜索资产,发现存在的薄弱点和攻击面。 -

NucleiTP 全网监控 Nuclei Poc 实时更新

根据风险等级分别存储不同文件夹自动测试Poc是否可以使用Nuclei加载重复Poc自动重命名,方便手工分析关注我的Twitter,快速了解我在做什么,我正在等待你的关注!订阅关注仓库变动快速获取最新Poc -

XPOC Plugin

XPOC PluginXPOC 项目地址:https://github.com/chaitin/xpoc该项目是 ChaitinXPOC 项目的插件,支持一键扫描和一键打开配置文件内置最新版的 XPOC 二进制文件(目前仅支持 Windows 系统)使用方式:任意 yml/yaml 文件右键或右上角… -

EasyPen Alpha 1.0.7

EasyPenAlpha1.0.7请勿将EasyPen用于非法用途,本工具仅供安全研究和企业巡检自查ThisdocinEnglishEasyPen是使用Python+wxPython编写、提供简洁图形界面、支持跨平台的安全扫描工具,可用于企业内外网巡检、应急响应、白帽子对各SRC的持续检测。其内置超过100个漏洞检测插件,用户可以自写插件,并快速应用于大范围扫描。用户手册: https:… -

whohk,linux下一款强大的应急响应工具

whohk,linux下一款强大的应急响应工具 在linux下的应急响应往往需要通过繁琐的命令行来查看各个点的情况,有的时候还需要做一些格式处理,这对于linux下命令不是很熟悉的人比较不友好。本工具将linux下应急响应中常用的一些操作给集合了起来,并处理成了较为友好的格式,只需要通过一个参数就能代替繁琐复杂的命令来实现对各个点的检查。支… -

Hawkeye

Hawkeye鹰眼web监测|[重保小助手]|网站违规检测|暗链检测|重要页面持续监控 使用指南optionalarguments:-h,--helpshowthishelpmessageandexit-monitor对关键页面进行监控--time60监控时间间隔,默认60秒--range0忽略x个字符内的变化,默认0个-check对目标网… -

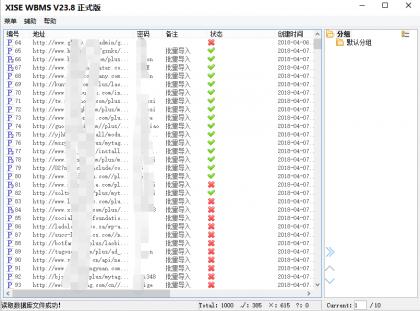

用友NC系列漏洞检测利用工具

用友NC系列漏洞检测利用工具,支持一键检测、命令执行回显、文件落地、一键打入内存马、文件读取等免责声明:此工具仅限于安全研究,用户承担因使用此工具而导致的所有法律和相关责任!作者不承担任何法律责任!?️目前已集成BshServletrcejsInvokerceDeleteServletcc6反序列化DownloadServletcc6反序… -

FindAll一款自动化分析网络安全应急响应工具

?FindAll本工具是专为网络安全蓝队设计的应急响应工具,旨在帮助团队成员有效地应对和分析网络安全威胁。工具集成了先进的信息搜集和自动化分析功能,以提高安全事件应对的效率和准确性。FindAll采用客户端-服务器(CS)架构,特别适用于那些无法直接登录远程主机进行安全检查的场景。在这种情况下,拥有相应权限的运维人员只需在目标主机上运行FindAll的Agent…